Aujourd’hui dans ma série “les ados qui ont failli déclencher la Troisième Guerre mondiale”, je vous présente l’histoire complètement dingue de Mathew et Richard, respectivement 21 ans de Cardiff et 16 ans de la banlieue londonienne, qui ont réussi l’exploit de faire trembler le Pentagone armés d’un simple modem 56k et d’une obsession maladive pour les petits hommes verts.

Le Pentagone, cette forteresse imprenable… sauf pour deux ados obsédés par X-Files

Si comme moi, vous êtes fans de X-Files, vous allez kiffer cette histoire. Mathew Bevan, alias “Kuji”, et Richard Pryce, surnommé “Datastream Cowboy” (déjà rien que les pseudos, c’est tout un programme) ont piraté pendant des mois les systèmes les plus secrets de l’armée américaine. Et leur but étaint encore plus fou : Prouver que le gouvernement américain cache l’existence des extraterrestres. Cheh !

Et ils ont effectivement réussi à s’introduire dans ces systèmes ultra-sensibles. Pire encore, ils ont failli créer un incident diplomatique majeur. Un agent du Pentagone a même qualifié Kuji de “plus grande menace pour la paix mondiale depuis Adolf Hitler”. Rien que ça ! C’est beau, j’en suis ému.

L’histoire commence donc dans les bureaux du Rome Laboratory à Griffiss Air Force Base, dans l’État de New York. Les administrateurs système découvrent qu’un programme espion, un “sniffer”, a été installé clandestinement sur leur réseau et le machin avait collecté tellement de mots de passe et d’informations qu’il avait saturé le disque dur et fait crasher le système. Breeeef, imaginez la tronche des admins : le laboratoire de recherche le plus secret de l’US Air Force, celui qui développe l’intelligence artificielle militaire et les systèmes de guidage radar, venait de se faire trouer comme un emmental.

Rome Laboratory, le cerveau technologique de l’US Air Force… infiltré par deux ados

Le 28 mars 1994, Jim Christy, chef des investigations cybercriminelles de l’Air Force Office of Special Investigations (AFOSI) de l’époque, reçoit l’appel qui va bouleverser sa vie.

“On a un problème”, lui annonce son équipe. Ancien de la NSA reconverti dans la lutte contre la cybercriminalité militaire, Christy comprend immédiatement l’ampleur du désastre. Rome Lab, c’est pas n’importe quoi, c’est l’endroit où se développent les armes du futur de l’armée américaine.

L’équipe de Christy découvre alors rapidement que les intrus utilisent deux pseudonymes : “Datastream” et “Kuji”. Deux hackers fantômes qui se baladent dans les systèmes militaires américains comme dans leur salon mais le pire reste à venir puisqu’ils utilisent les serveurs compromis de Rome Lab comme tremplin pour attaquer d’autres cibles : La NASA, Wright-Patterson Air Force Base (vous savez, là où sont censés être planqués les aliens), Hanscom Air Force Base, et même des contractants de défense en Californie et au Texas.

Pendant 26 jours, Christy et ses équipes surveillent les deux pirates sans intervenir. Ils veulent comprendre l’ampleur de l’attaque et remonter jusqu’aux coupables. Ce qu’ils découvrent les fait flipper grave : plus de 150 intrusions sur Rome Lab, des téraoctets de données sensibles copiées, des emails d’officiers lus et effacés, et des programmes de simulation de champ de bataille téléchargés. Hé oui, c’est qu’ont découvert les enquêteurs.

Jim Christy quelques années avant la traque des cyber-intrus

Mais le véritable moment de panique arrive quand les agents voient Datastream tenter d’accéder à un ordinateur dans un laboratoire nucléaire en Corée.

“Holy shit”, se dit Christy. On est en 1994, les États-Unis sont en pleine négociation tendue avec la Corée du Nord sur son programme nucléaire alors si les Nord-Coréens détectent une attaque sur leur installation nucléaire venant d’une base aérienne américaine, ils vont croire à un acte de guerre.

Les agents retiennent leur souffle. Heureusement, ils découvrent par la suite que la cible était en Corée du Sud, pas au Nord. Mais Datastream a quand même téléchargé les données du Korean Atomic Energy Research Institute et les a transférées sur les serveurs de l’US Air Force. Et si les Sud-Coréens découvrent ce transfert, c’est l’incident diplomatique assuré. Elle est pas belle la vie ?

Mais alors qui est ce mystérieux Kuji qui fait trembler le Pentagone ? Et bien c’est Mathew Bevan, né le 10 juin 1974 à Cardiff, au Pays de Galles. Un gamin qui vit un calvaire à l’école, harcelé par ses camarades, en difficulté scolaire, alors la nuit, pendant que ses parents dorment, il trouve refuge dans les bulletin boards (BBS) et les premiers forums Internet.

L’univers de Mathew Bevan : une chambre, un ordinateur, et des rêves d’extraterrestres

C’est là qu’il découvre le phone phreaking, l’art de manipuler les systèmes téléphoniques pour passer des appels gratuits n’importe où dans le monde. Cette compétence devient son passeport pour le monde du hacking et un jour, quelqu’un lui donne accès à Sin City, un bulletin board belge, repaire de hackers bien connu de l’époque. En échange de ses techniques de phone phreaking, les habitants de Sin City lui offrent alors documents et méthodes pour pirater des ordinateurs.

Mais le véritable déclic arrive quand Bevan tombe sur Destiny Stone, un bulletin board géré par un phone phreaker australien surnommé Ripmax. “Ce que j’ai trouvé sur son système, c’étaient des centaines de documents sur les OVNIs, les dissimulations gouvernementales et les théories du complot”, se souvient Bevan. Il y découvre notamment l’histoire de 40 hackers qui auraient disparu mystérieusement après avoir ciblé des systèmes militaires pour découvrir la vérité sur les OVNIs.

X-Files - La série qui a inspiré toute une génération de hackers conspirationnistes

Et là, c’est le moment “eureka” de Bevan car si ces 40 hackers ont disparu en cherchant la vérité sur les OVNIs, c’est qu’il y a forcément quelque chose à cacher. Sa mission est donc toute trouvée : reprendre là où les disparus se sont arrêtés, pirater chacune des bases militaires citées par le magazine underground PHRACK, et prouver une bonne fois pour toutes que le gouvernement américain cache l’existence des extraterrestres.

En 1994, Bevan entre alors en contact via IRC avec Richard Pryce, un gamin de 16 ans passionné de musique et d’informatique. Pryce, qui se fait appeler “Datastream Cowboy”, partage la même fascination pour les théories du complot. Il admire les compétences techniques de son aîné et accepte de devenir son “apprenti” dans cette quête de vérité.

IRC : le terrain de jeu des hackers des années 90

C’est Pryce qui découvre Rome Laboratory par hasard, en scannant les adresses IP du réseau militaire américain. “Regarde ce que j’ai trouvé”, écrit-il à Kuji. “Un labo de recherche de l’Air Force avec des sécurités ridiculement faibles.” Bevan comprend immédiatement l’opportunité. Rome Lab est un nœud central du réseau militaire américain, une porte d’entrée vers des dizaines d’autres installations.

Mais contrairement aux espions professionnels, les deux compères ne cherchent pas à passer inaperçus. Ils laissent des traces partout, copient des gigaoctets de données sans discrimination, et communiquent entre eux sans précaution particulière. C’est cette négligence va permettre à Christy de les traquer.

Pour traquer les deux fantômes, l’AFOSI fait appel à son réseau d’informateurs sur Internet. Un de ces informateurs parvient à entrer en contact avec Datastream Cowboy sur Cyberspace, un fournisseur d’accès à Seattle. Le gamin, naïf et impatient de communiquer avec d’autres hackers, tombe alors directement dans le piège et donne son numéro de téléphone personnel à l’informateur.

Le 12 mai 1994, Scotland Yard arrête Richard Pryce à son domicile de Colindale. Le gosse est terrorisé et il avoue tout : les intrusions dans Rome Lab, les attaques contre la NASA, le transfert des données coréennes. Mais surtout, il balance son complice Kuji, même s’il ne connaît pas sa véritable identité.

Pryce comparaît devant la Woolwich Crown Court en mars 1996. Il plaide coupable pour 12 infractions au Computer Misuse Act britannique et écope d’une amende dérisoire de 1 200 livres sterling. Pas de prison, pas de casier judiciaire lourd.

Pendant ce temps, Christy continue sa traque obsessionnelle de Kuji et l’AFOSI met des moyens considérables sur l’enquête. Les experts en profilage psychologique dressent un portrait-robot : homme, entre 25 et 35 ans, très intelligent, formation scientifique, probablement financé par une organisation étatique. Le Senate Permanent Subcommittee on Investigations va même jusqu’à qualifier Kuji “d’agent étranger, possiblement d’origine est-européenne”.

Ils se plantent complètement puisque Kuji n’est qu’un jeune employé informatique de Cardiff, obsédé par X-Files et financé par son maigre salaire dans une petite boîte galloise. Breeeef, les profileurs du FBI peuvent aller se rhabiller.

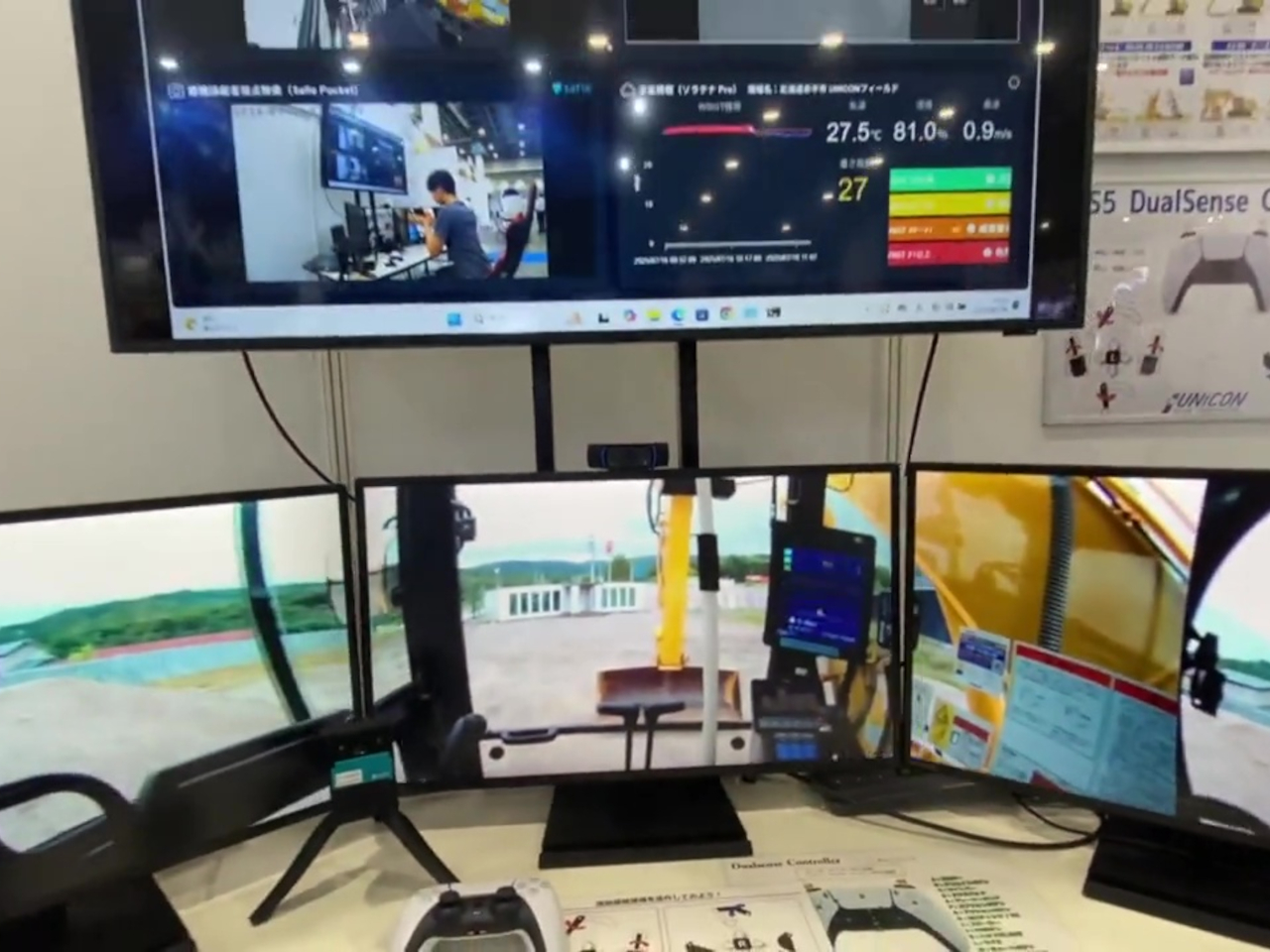

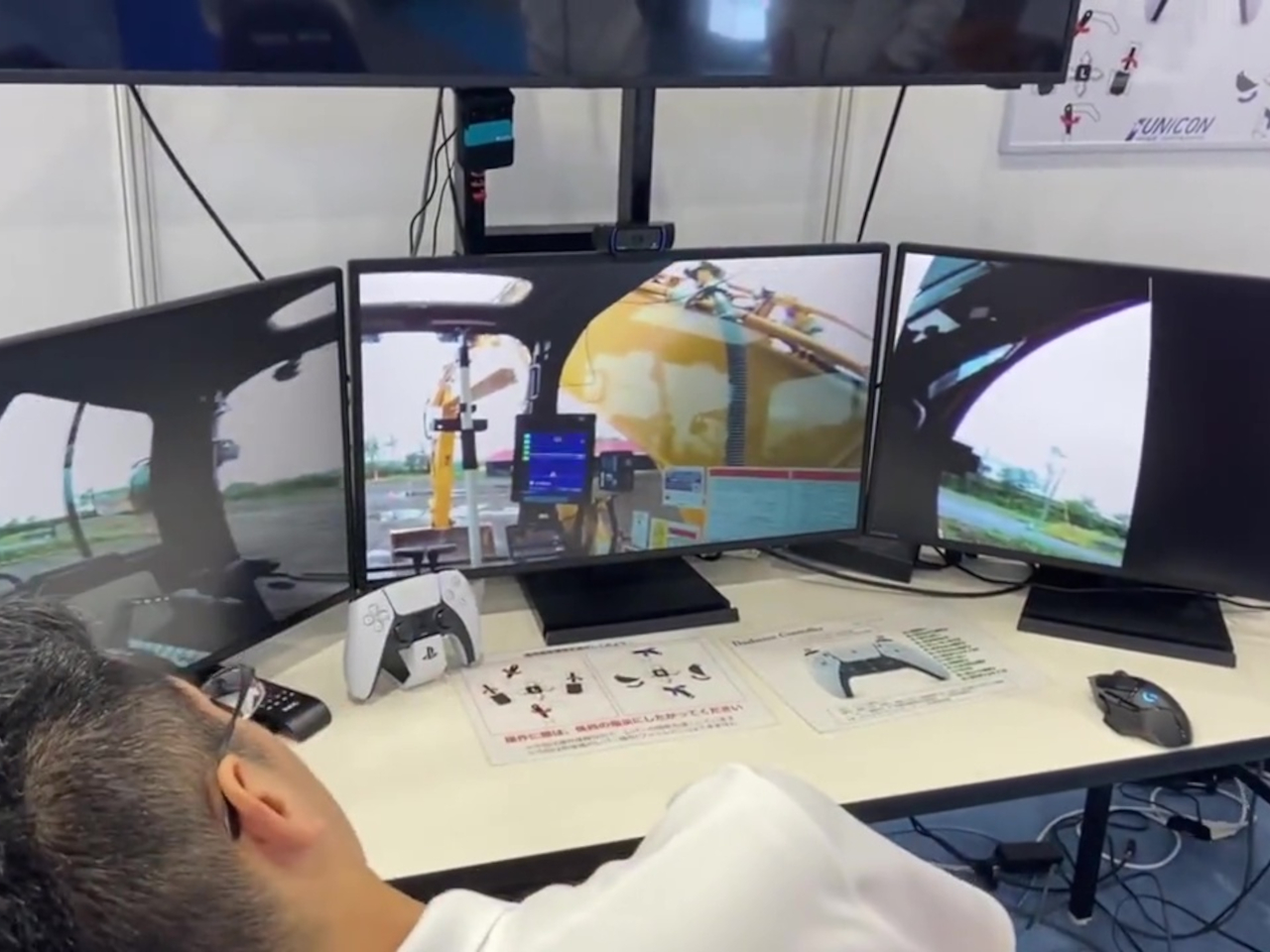

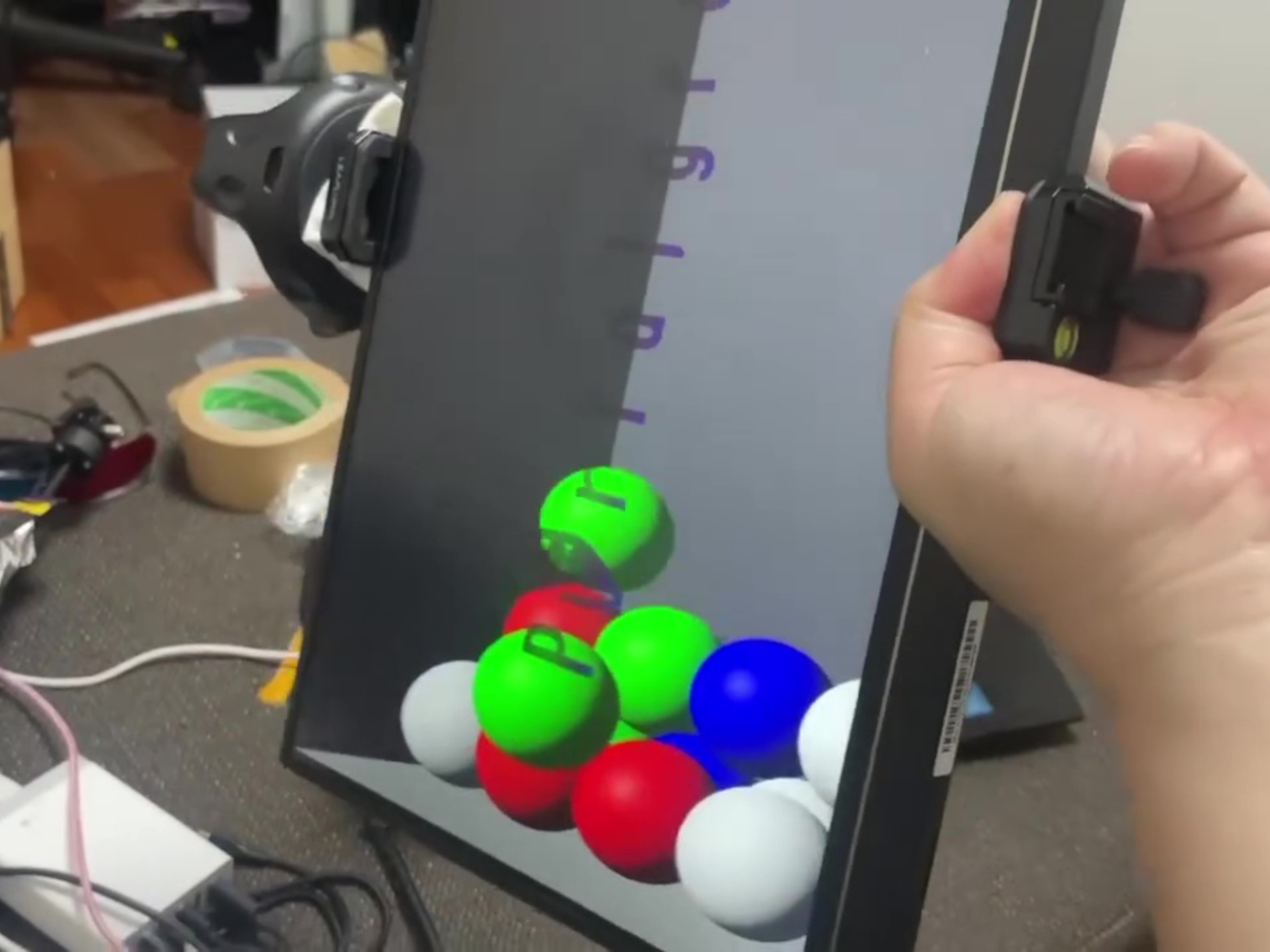

Le matos de Mathew Bevan à l’époque

Le 21 juin 1996, à l’aube, une escouade de Scotland Yard débarque chez Mathew Bevan. Ils s’attendent à tomber sur un espion professionnel, un agent dormant est-européen et ils découvrent un geek de 21 ans vivant chez ses parents dont la chambre est tapissée d’affiches d’X-Files et de science-fiction. “Les agents ont finalement découvert que l’identité de Kuji était Mathew Bevan, 21 ans, un informaticien avec une fascination pour la science-fiction”, rapporte le dossier d’enquête.

Bevan est arrêté et inculpé, mais contrairement à son jeune complice, il refuse de coopérer. Son père étant policier, il connaît ses droits et prend un avocat. S’ensuit un bras de fer judiciaire de 20 audiences. En novembre 1997, coup de théâtre : le Crown Prosecution Service abandonne toutes les charges. “Décision commerciale”, justifie le procureur. Traduction : ça coûte trop cher et l’opinion publique s’en fout.

Bevan sort libre mais marqué à vie. “Je ne peux plus faire de mal à une mouche maintenant”, confie-t-il. Il se reconvertit dans la sécurité informatique éthique, rejoint Tiger Computer Security, devient développeur chez Nintendo, et finit par fonder sa propre entreprise, Kuji Media Corporation. L’ironie de l’histoire veut que l’ancien pirate du Pentagone soit aujourd’hui payé pour empêcher d’autres de faire ce qu’il a fait.

De hacker à protecteur : la reconversion réussie de Mathew Bevan

Quant à Pryce, traumatisé par son arrestation, il disparaît complètement des radars. Après la confiscation de son ordinateur, il n’en rachète même pas un nouveau. Certains disent qu’il a repris ses études de musique, d’autres qu’il s’est reconverti totalement. Une chose est sûre : l’expérience l’a vacciné à vie contre le hacking.

Le rapport d’évaluation des dégâts, publié le 31 octobre 1994, chiffre les pertes directes de l’US Air Force à 211 722 dollars, sans compter les coûts de l’enquête et du nettoyage des systèmes. Mais les enquêteurs admettent n’avoir découvert que la partie émergée de l’iceberg. Combien d’autres Kuji et Datastream Cowboy se baladent dans les systèmes militaires américains ? On verra bien…

Avant 1994, les militaires américains considéraient leurs réseaux comme protégés par leur complexité technique mais après Kuji et Datastream Cowboy, ils comprennent qu’Internet a aboli les frontières et que n’importe quel ado avec un modem peut devenir une menace nationale. Cette prise de conscience va déclencher une révolution dans la cybersécurité militaire, avec des milliards de dollars investis pour sécuriser ce que deux gamins britanniques avaient démontré être un gruyère numérique.

Et la mauvaise nouvelle, c’est que malgré des mois d’intrusions dans les systèmes les plus secrets de l’US Air Force et de la NASA, Bevan n’a jamais trouvé la moindre preuve de l’existence d’extraterrestres. Pas de débris de Roswell, pas de documents sur la Zone 51, pas de technologies aliens. “J’ai fouillé partout”, confiera-t-il. “Wright-Patterson, la NASA, tous les endroits où étaient supposés être cachés les secrets sur les OVNIs. Rien, nada, que dalle.”

Cette conclusion aurait dû clore le débat, mais les théoriciens du complot ont retourné l’argument : si Kuji n’a rien trouvé, c’est justement la preuve que la conspiration existe et qu’elle est plus complexe et secrète que ce qu’on pourrait imaginer. The truth is ‘still’ out there, comme dirait Mulder… Mais elle n’est pas dans les serveurs du Pentagone visiblement…

Sources : Security in Cyberspace - Rome Laboratory Case Study, Wikipedia - Mathew Bevan, Kuji Media - Confessions of a hacker, InformIT - The Rome Labs Case, ISC2 - 30 Years After Two Kids Broke into the Air Force, Cryptologic Foundation - 1994: Griffiss Air Force Base finds malware

![]()

![]()