Vue lecture

AI-Slop ransomware test sneaks on to VS Code marketplace

PROMPTFLUX - Le malware qui demande à Gemini comment échapper aux antivirus

Bon vous savez tous comment marche votre antivirus. Il détecte un malware, il le bloque, et tout revient à la normale.

Mais si je vous disais que maintenant, c’est parfaitement possible qu’une heure plus tard le même malware se repointe, sauf que c’est plus le même, parce que son code a changé. Car entre temps, il a demandé à Google Gemini de le réécrire…

Bien c’est pas de la science-fiction, hein, c’est ce que décrit un rapport du Google Threat Intelligence Group (GTIG) qui nous présente une nouvelle génération de malwares qui intègrent des LLM directement dans leur exécution.

Plus de génération statique du code, c’est le malware lui-même qui appelle une API LLM pendant qu’il tourne, demande des modifications, se réécrit, et repart faire sa besogne.

Les deux exemples les plus marquants s’appellent PROMPTFLUX et PROMPTSTEAL .

PROMPTFLUX, c’est un dropper en VBScript qui appelle l’API Gemini pour obfusquer son propre code. Il se réécrit dans la base de registre Windows pour persister au reboot, puis demande à Gemini de générer de nouvelles variantes d’obfuscation. Son module interne s’appelle “Thinking Robot” et il interroge Gemini régulièrement du genre “Comment contourner l’antivirus X ? Propose des variantes de mon code pour éviter la signature Y.”

Gemini lui répond, le malware applique le conseil, se modifie, et se relance.

Comme les antivirus détectent les malwares par signatures ou comportements connus, si le malware change toutes les heures, les signatures deviennent immédiatement obsolètes. L’antivirus a alors toujours un coup de retard. Et PROMPTFLUX n’a même pas besoin d’un serveur C2 pour télécharger de nouvelles variantes puisqu’il génère ses propres variantes localement en demandant à Gemini.

GTIG estime que PROMPTFLUX est encore en développement et les échantillons analysés ne montrent pas de capacité réelle à compromettre un réseau. Mais ça reste une preuve de concept active… En gros, quelqu’un, quelque part teste cette approche.

PROMPTSTEAL, lui par contre, est déjà opérationnel. GTIG l’attribue à APT28 (FROZENLAKE), un groupe lié au renseignement militaire russe (GRU). Le CERT-UA l’a documenté sous le nom LAMEHUG en juillet dernier et c’est la première observation d’un malware qui interroge un LLM en opération réelle.

PROMPTSTEAL de son côté est écrit en Python. Il utilise l’API Hugging Face pour accéder au modèle Qwen2.5-Coder-32B-Instruct . Le malware envoie des prompts encodés en Base64, genre “récupère les infos système” ou “trouve les documents sensibles” et le LLM génère des commandes Windows d’une ligne qui sont ensuite exécutées localement par le malware. Ensuite ce dernier collecte les données et les exfiltre tranquillement.

L’astuce donc, c’est que le malware ne contient plus de commandes en dur. Il les génère à la volée selon le contexte comme ça, si l’environnement change, il demande de nouvelles commandes adaptées. Plus de pattern fixe à détecter et chaque exécution est différente.

GTIG mentionne aussi d’autres exemples tels que FRUITSHELL, un reverse shell PowerShell public qui contient des prompts pour contourner les protections LLM ou encore PROMPTLOCK, un concept de ransomware en Go qui utilise un LLM pour générer des scripts Lua de chiffrement.

Il y a aussi QUIETVAULT, un voleur de tokens JavaScript qui cible GitHub et NPM, puis exfiltre les résultats via des repos publics.

Tous ces malwares partagent la même idée : intégrer un LLM dans la chaîne d’exécution. Génération, obfuscation, commandes dynamiques, recherche de secrets… Le LLM devient un composant actif du malware !

Le rapport décrit aussi comment les attaquants contournent les protections des LLM à base d’ingénierie sociale dans les prompts. L’attaquant se fait passer le plus souvent pour un étudiant en sécurité, un participant à un CTF, ou encore un chercheur parfaitement légitime. Le LLM, configuré pour aider, répond alors à toutes les demandes.

Dans un cas documenté par GTIG, une tentative a mal tourné pour les attaquants. On le sait car dans les logs de leurs échanges avec le LLM, GTIG a trouvé des domaines C2 et des clés de chiffrement en clair. Les attaquants avaient oublié de nettoyer leurs tests et c’est grâce à ça que GTIG a récupéré l’accès à leur infrastructure puis l’a neutralisée.

Le rapport liste aussi les groupes étatiques actifs comme UNC1069 (MASAN) , lié à la Corée du Nord, qui utilise les LLM pour générer des deepfakes et voler des cryptoactifs. Ou encore UNC4899 (PUKCHONG) , aussi nord-coréen, qui emploie les modèles pour développer des exploits et planifier des attaques sur les supply chains.

De son côté, APT41 , un groupe étatique chinois, s’en sert pour obfusquer du code. Et le groupe iranien APT42 , a même tenté de construire un agent SQL qui traduirait des requêtes en langage naturel vers des commandes d’extraction de données sensibles. GTIG les a bloqué en coupant les comptes qu’ils utilisaient.

Et sur le marché noire, ce genre d’outils et de services multi-fonctions ont le vent en poupe. Génération de campagne de phishing, création de deepfakes, génération automatique de malwares, abonnements avec accès API…etc.

Leur modèle commercial copie celui des services légitimes avec une version gratuite basique pour gouter et un abonnement payant pour les fonctions avancées, avec des communautés Discord pour le support. Ça permet d’abaisser la barrière d’entrée pour les attaquants les moins expérimentés.

Côté défense maintenant, les recommandations sont assez classiques. Pensez à surveiller l’activité anormale des clés API qui pourraient être volées. Détectez les appels inhabituels à des services LLM externes depuis les processus. Contrôlez l’intégrité des exécutables et protégez tout ce qui est “secrets” sur les hôtes.

N’oubliez pas non plus de ne jamais, ô grand jamais, exécuter aveuglément des commandes générées par un modèle IA (je vous l’ai assez répété).

Voilà, tous ces exemples actuels sont expérimentaux mais le signal est donné et il est plutôt limpide : l’IA est en train de rendre les malwares plus virulents en leur permettant de s’adapter !

Votre cerveau compresse les images 40 fois mieux qu'un algo

Vous avez, j’imagine, probablement des dizaines de milliers de photos sur votre disque dur. Ça représente peut-être quelques centaines de Go, peut-être 1 To si vous êtes à l’aise en espace de stockage. C’est beaucoup ?

Pas tant que ça si on pense un peu à votre cerveau. Lui, il stocke depuis toujours des décennies de souvenirs dans environ 1,5 kg de matière organique qui consomme moins qu’une ampoule LED.

Comment est-ce qu’il fait ?

Hé bien, une équipe du Weizmann Institute of Science vient peut-être de le découvrir et au passage, changer la compression d’images telle qu’on la connaît.

Le projet s’appelle Brain-IT , et leur idée c’est de reconstruire des images à partir des signaux fMRI (imagerie par résonance magnétique fonctionnelle) de votre cerveau. En gros, ils scannent votre activité cérébrale pendant que vous regardez une image, et ils arrivent à reconstruire ce que vous avez vu. Le papier scientifique est dispo sur arXiv si vous parlez leur langue.

Évidemment, ce genre de recherche, c’est pas nouveau mais Brain-IT est plutôt un franc succès car le process permet d’obtenir les mêmes résultats que les méthodes précédentes avec seulement 1 heure de données fMRI, contre 40 heures pour les autres approches.

En gros, ça représente 97,5% de données en moins pour obtenir le même résultat. Trop fort non ?

En fait, si Brain-IT peut faire ça, c’est parce que les scientifiques ont découvert comment votre cerveau compresse les images de manière hyper efficace. Et d’ailleurs, ce truc pourrait bien inspirer de nouveaux algorithmes de compression pour nos ordis.

Brain-IT utilise en fait ce qu’ils appellent un “Brain Interaction Transformer” (BIT). C’est un système qui identifie des “clusters fonctionnels” de voxels cérébraux. Un voxel, c’est l’équivalent d’un pixel mais en 3D, et chaque voxel représente environ 1 million de cellules dans votre cerveau.

Le truc génial, c’est que ces clusters fonctionnels sont partagés entre différentes personnes, comme si nous avions tous la même bibliothèque de “primitives visuelles” câblée dans nos têtes. Ce sont des schémas de base que notre cerveau utilise pour reconstruire n’importe quelle image.

Brain-IT reconstruit donc les images en deux passes. D’abord les structures de bas niveau (les formes, les contours), puis les détails sémantiques de haut niveau (c’est un chat, c’est un arbre, c’est votre tante Huguette). C’est un peu comme le JPEG progressif que l’on voyait s’afficher lentement avec nos modem 56K, mais en infiniment plus smart.

Du coup, si on comprend comment le cerveau compresse les images, on pourrait créer de nouveaux formats vidéo ultra-légers. Imaginez un Netflix ou un Youtube qui streame en “brain-codec” à 1/40e de la bande passante actuelle. Ça changerait pas mal de choses… Et c’est pareil pour l’IA générative car actuellement, on entraîne des modèles avec des millions d’images durant des jours alors que notre cerveau, lui, apprend à reconnaître un visage en quelques expositions.

Et grâce à ses modèles de diffusion, Brain-IT est même capable de reconstruire visuellement ce que voit le cerveau ! Par contre, Brain-IT n’a pour le moment été testé que sur des images “vues” et pas des choses imaginées…

Mais les scientifiques n’écartent pas l’idée que ce soit possible donc ce n’est qu’une question de temps avant qu’on puisse capturer en image ses rêves par exemple.

Voilà, j’ai trouvé ça cool parce que ça montre que notre cerveau est probablement le meilleur système de compression d’images jamais créé et qu’on commence à peine à comprendre comment il fonctionne.

Merci Dame Nature !

Voilà, si vous voulez creuser, le code et les détails techniques sont sur la page du projet Brain-IT , et le paper complet est dispo sur arXiv .

Les poupées russes malveillantes de Curly COMrades

Si vous me lisez depuis longtemps, vous savez que les hackers russes ne manquent jamais d’imagination quand il s’agit de contourner les antivirus… Mais alors là, le groupe Curly COMrades vient de sortir un truc qui déboite du genou de gnome… Ces affreux planquent maintenant leurs malwares dans des machines virtuelles Linux cachées dans des Windows. Oui, des russes qui créent de véritables poupées russes numérique… qui aurait pu prévoir ^^ ?

Et c’est vicieux vous allez voir… les gars activent Hyper-V sur les machines Windows 10 compromises, puis ils y déploient une VM Alpine Linux ultra-minimaliste. 120 Mo d’espace disque et 256 Mo de RAM… C’est tellement léger que ça passe complètement sous les radars des EDR classiques.

Et la beauté du truc, c’est que tout le trafic malveillant qui sort de la VM passe par la pile réseau de Windows grâce au NAT d’Hyper-V. Du coup, pour l’antivirus, tout a l’air de venir de processus Windows parfaitement légitimes.

C’est bien joué non ?

À l’intérieur de cette VM Alpine, les hackers ont installé 2 malwares custom : CurlyShell et CurlCat. Le premier c’est un reverse shell qui communique en HTTPS pour exécuter des commandes à distance. Et le second, c’est un proxy SSH inversé qui encapsule le trafic SSH dans des requêtes HTTP et le fait transiter par un proxy SOCKS. Les deux partagent une grosse partie de leur code mais divergent sur le traitement des données reçues.

Les chercheurs de Bitdefender, en collaboration avec le CERT géorgien, ont documenté cette campagne qui cible principalement la Géorgie et la Moldavie depuis fin juillet 2025. Les attaquants visent surtout les secteurs gouvernementaux, judiciaires et énergétiques… Bref, les infrastructures critiques, comme d’habitude.

Une fois infiltrés, les hackers désactivent alors l’interface de gestion d’Hyper-V pour réduire le risque de se faire griller. Ensuite, ils configurent la VM pour utiliser le Default Switch d’Hyper-V et ajoutent même des mappages domaine-IP personnalisés. Et pour couronner le tout, ils déploient des scripts PowerShell pour l’injection de tickets Kerberos et la persistance via des comptes locaux.

Et les EDR traditionnels, qui se focalisent sur l’analyse des processus au niveau de l’hôte, ne peuvent pas détecter ce qui se passe à l’intérieur de la VM. En fait pour chopper ce genre de menace, il faut des capacités d’inspection réseau avancées… Autant vous dire que la plupart des boîtes n’en sont pas équipées…

Pour lutter contre ça, Bitdefender recommande de ne pas miser sur une seule solution de sécurité, mais d’en empiler plusieurs. D’abord mettre en place une protection du réseau pour bloquer les attaques avant qu’elles n’atteignent les ordinateurs. Y ajouter un système de détection avancé qui surveille en permanence ce qui se passe sur les machines. Et surtout une vraie politique de réduction des risques en fermant tous les services Windows dont on ne se sert pas.

Hé oui, si Hyper-V n’est pas activé d’origine sur les système, c’est bien parce que ça représente un risque supplémentaire, donc si vous ne vous en servez pas, désactivez le.

ByeByeDPI - Le "VPN" qui contourne la censure sans rien chiffrer

Si vous êtes sous Android, voici une application qui est une imposture technique complète et qui bizarrement vous permet de contourner la censure parfois mieux qu’avec un vrai VPN.

Je vous explique comment ça marche, en fait, ByeByeDPI , c’est une app Android qui utilise ByeDPI localement sur votre téléphone afin de rediriger tout le trafic à travers elle. ByeDPI, si vous ne connaissez pas encore, c’est un proxy qui intercepte les paquets réseau et applique des techniques de désynchronisation afin de contourner tout ce qui est système de deep packet inspection.

Pour rappel, le deep packet inspection (DPI), c’est une techno que le gouvernement et les fournisseurs d’accès internet utilisent pour inspecter le contenu de vos paquets réseau. Donc ça n’analyse pas juste les entête de vos paquets mais également leur contenu. C’est ce qui permet par exemple à certains FAI de ralentir Netflix ou Youtube pour économiser un peu de bande passante.

En fait, tout l’astuce de cette app, c’est qu’elle détourne l’interface VPN d’Android pour rediriger le trafic vers elle-même. Quand vous l’activez en mode VPN, Android va créer une interface TUN (un tunnel virtuel), et envoyer tout le trafic réseau dedans. Normalement, un VPN classique chiffrerait le trafic et l’enverrait vers un serveur VPN distant. Mais BybDPI, lui, intercepte le trafic, le modifie légèrement pour tromper l’ennemi et le renvoie directement sur le net. Comme ça, tout reste en local, il n’y a pas de chiffrement supplémentaire ni de tunnel externe.

C’est donc vraiment un détournement pur et simple de l’API VPNServices d’Android. ByeByeDPI faire croire à Android qu’il est un VPN tout à fait classique, alors qu’en fait il effectue juste une fragmentation et une manipulation de paquets en local.

Voici les techniques qu’il utilise :

Technique 1 : Fragmentation de paquets.

Quand vous tapez par exemple “facebook.com”, votre navigateur envoie un paquet TCP qui contient une requête HTTP avec “Host: facebook.com” dans les headers. Le DPI inspecte alors ce paquet, voit “facebook.com”, et bloque ça.

ByeByeDPI découpe ce paquet en morceaux plus petits comme ça un fragment contient juste “face”, l’autre contient “book.com”. Et comme le DPI reçoit les fragments séparément, il ne reconnaît pas le mot interdit et le laisse passer. Le serveur de destination reçoit alors les deux fragments, les réassemble, et traite la requête normalement.

Technique 2 : Manipulation du TTL (Time-To-Live).

Chaque paquet réseau a un compteur TTL qui se décrémente à chaque routeur traversé. Quand TTL atteint zéro, le paquet meurt. ByeByeDPI envoie de faux paquets avec un TTL trop bas pour atteindre le serveur final, mais assez haut pour atteindre le DPI. Le DPI alors voit ces faux paquets, pense que la connexion échoue ou est corrompue, et laisse passer les vrais paquets qui suivent.

Technique 3 : Désynchronisation.

ByeByeDPI peut injecter des paquets avec des numéros de séquence TCP incorrects, ou des checksums invalides, pour embrouiller le DPI. Ces paquets sont ignorés par le serveur de destination, mais le DPI les traite comme légitimes et autorise la connexion.

Toutes ces techniques exploitent une vraie faiblesse fondamentale du DPI qui doit analyser des milliards de paquets par seconde. Comme il ne peut pas faire d’analyse approfondie sans ralentir massivement le réseau, il doit faire des compromis. Il inspecte donc uniquement tout ce qui est patterns évidents, et les signatures connues… donc si vous fragmentez bizarrement vos paquets, ou si vous envoyez des paquets malformés, le DPI est totalement perdu.

Et le truc fou, c’est que ByeByeDPI fait tout ça SANS chiffrer votre trafic. Votre connexion reste en clair donc votre FAI peut toujours voir votre IP, votre destination, et tout. Mais le système de censure, lui, ne voit que des paquets bizarres et les laisse passer.

Voilà donc comment en simulant une connexion pourrie, on peut contourner de la censure.

L’app propose 2 modes : VPN et Proxy.

En mode VPN, ByeByeDPI utilise l’API VpnService d’Android pour intercepter tout le trafic du téléphone. C’est transparent et toutes vos apps passent par le proxy sans configuration. Le trafic est redirigé via hev-socks5-tunnel , une bibliothèque qui crée un tunnel SOCKS5 local, puis envoyé vers ByeDPI qui applique les techniques de désynchronisation.

En mode Proxy, ByeByeDPI tourne comme un serveur SOCKS5 local sur 127.0.0.1:1080. Vous devez alors configurer manuellement vos apps pour utiliser ce proxy. C’est très utile si vous voulez combiner ByeByeDPI avec d’autres outils, genre AdGuard. Vous lancez ByeByeDPI en mode proxy, vous configurez AdGuard pour utiliser le proxy SOCKS5, et vous avez à la fois le blocage pub et du contournement DPI.

L’app supporte aussi le split tunneling. Vous pouvez créer une whitelist (seules certaines apps passent par ByeByeDPI) ou une blacklist (toutes les apps sauf certaines). C’est important sur Android TV/BOX où l’Ethernet peut planter si tout le trafic passe par un VPN. Là, vous mettez juste YouTube dans la whitelist, le reste du système utilise la connexion normale.

Cette app est née en Russie, où le DPI est massivement déployé depuis 2019 avec le système TSPU (Technical Means for Countering Threats). Comme la Russie bloque des sites avec une combinaison de blocage IP + DNS + DPI, les VPN classiques sont de plus en plus détectés et bloqués. Mais ByeByeDPI, lui, passe sous les radars parce qu’il ne ressemble PAS à un VPN. Il ressemble à du trafic normal avec des problèmes de connexion.

Le développeur original de ByeDPI, c’est ValdikSS , le créateur de GoodbyeDPI pour Windows et ByeDPI c’est le portage Linux/Android de ce même concept. ByeByeDPI quand à lui est un wrapper Android qui rend tout ça utilisable sans avoir à se palucher de la ligne de commande.

Évidemment, ByeByeDPI ne vous protège pas contre la surveillance puisque votre FAI voit toujours tout et un gouvernement peut toujours logger vos connexions. Cette app contourne juste les blocage DPI, mais ne vous rend pas anonyme pour autant, donc si c’est de l’anonymat que vous voulez, utilisez Tor ! Et si vous voulez du vrai chiffrement, utilisez un VPN comme NordVPN (lien affilié). Par contre, si vous voulez juste accéder à un site bloqué par DPI, ByeByeDPI suffira.

Merci à Letsar pour le partage.

ChronoFrame - Reprenez le contrôle de vos photos

Bon, si vous me lisez depuis loooongtemps, vous connaissez forcément le risque que représentent les métadonnées contenues dans les images que vous partagez en ligne. Oui, je parle bien des fameux EXIFs qui contiennent aussi bien le modèle d’appareil photo utilisé, l’heure précise à la seconde près où vous avez pris le cliché, les réglages de l’objectif, parfois même l’altitude, et surtout les coordonnées GPS exactes de l’endroit où vous étiez.

Et toutes ces données, si vous mettez vos photos en ligne par exemple, chez Google ou Apple, et bien eux les récupèrent et les utilisent. C’est dommage, surtout que ce sont des données qui sont quand même utiles pour peu qu’on garde ça en local sur sa machine.

Alors que faire ?

Hé bien, il existe un logiciel open source sous licence MIT qui s’appelle ChronoFrame . C’est une galerie photo que vous pouvez héberger vous-même, qui va parser automatiquement toutes les données exif de vos clichés, extraire la géolocalisation, faire du reverse géocoding pour identifier le lieu exact et afficher tout ça sur une espèce de carte interactive sur laquelle vous pouvez naviguer pour revoir vos souvenirs de voyage.

En gros c’est comme Google Photo sauf que c’est vous qui gérez vos données et vous contrôlez qui accède à quoi.

L’intérêt de ChronoFrame, c’est qu’il rend visible l’invisible. Vous uploadez une image, ChronoFrame lit les métadonnées, extrait les coordonnées GPS si elles existent, et lance un appel à l’API Mapbox ou MapLibre pour faire du reverse geocoding. Ça, ça veut dire transformer des coordonnées GPS (48.8584, 2.2945) en adresse lisible (“Tour Eiffel, Paris, France”).

Et surtout, ChronoFrame supporte les Live Photos d’Apple ET les Motion Photos de Google. La génération de miniatures, quand à elle, utilise ThumbHash , un algorithme de placeholder ultra-compact créé par Evan Wallace (cofondateur de Figma). Ainsi au lieu de générer plusieurs tailles de miniatures (100x100, 200x200, 400x400…etc), ThumbHash encode une version floue de l’image dans moins de 100 bytes et comme ça, les vignettes se chargent instantanément, et l’affichage est ensuite progressif (flou -> net) jusqu’à ce que l’image full résolution arrive.

L’interface est bien sûr responsive, supporte le touch et la navigation par gestes, et donne une expérience proche d’une app native. Pour la déployer, vous devez créer un fichier .env avec vos variables d’environnement (email admin, mot de passe, provider de stockage, token Mapbox…etc), vous lancez docker pull ghcr.io/hoshinosuzumi/chronoframe:latest, et hop, ça tourne direct.

Le guide de démarrage détaille tout le process et ça vous prendra 5 minutes chrono.

Voici un exemple de configuration minimale :

[email protected]

CFRAME_ADMIN_PASSWORD=VotreMotDePasse

NUXT_PUBLIC_MAP_PROVIDER=maplibre

NUXT_PUBLIC_MAP_MAPLIBRE_TOKEN=votre_token_maptiler

NUXT_STORAGE_PROVIDER=local

NUXT_PROVIDER_LOCAL_PATH=/app/data/storage

NUXT_SESSION_PASSWORD=$(openssl rand -base64 32)

Vous pouvez aussi utiliser S3 au lieu du stockage local :

NUXT_STORAGE_PROVIDER=s3

NUXT_PROVIDER_S3_ENDPOINT=https://s3.amazonaws.com

NUXT_PROVIDER_S3_BUCKET=votre-bucket

NUXT_PROVIDER_S3_REGION=eu-west-1

NUXT_PROVIDER_S3_ACCESS_KEY_ID=votre_key

NUXT_PROVIDER_S3_SECRET_ACCESS_KEY=votre_secret

Une fois lancé, vous accédez à l’interface web, vous vous loggez avec votre email/password (ou via GitHub OAuth si configuré), vous allez dans /dashboard, et vous uploadez vos photos.

Voilà, j’ai trouvé ça cool parce que reprendre le contrôle de ses photos, ça veut pas forcément dire supprimer les métadonnées comme je l’ai souvent conseillé. Ça peut aussi vouloir dire décider de qui a accès à ces métadonnées. Car ça reste des informations précieuses et c’est quand même dommage de s’en priver donc autant héberger soi-même ses photos, comme ça vous pouvez les exploiter comme bon vous semble.

Notez que ChronoFrame ne vous aidera pas à supprimer vos EXIFs, mais il existe des outils pour faire ça comme ExifTool ou mat2 . Vous pouvez aussi scripter ça avant d’uploader quoique ce soit sur les réseaux sociaux mais la plupart des gens ne le font pas parce qu’ils ne savent même pas que les données sont là. Je sais aussi que des sites comme X.com retirent certaines des méta données avant de diffuser votre photo publiquement mais ça ne veut pas dire qu’eux ne les exploitent pas en amont pour vous balancer de la pub par exemple…

Voilà, si vous voulez voir ce que ça donne, il y a un site de démo où vous pouvez voir l’interface en action !

Merci à Lorenper pour le partage de cette appli !

EuroLLM - Le LLM européen qui tourne sur votre laptop

Faire tourner un modèle de langage européen sur votre machine sans avoir besoin d’un serveur surpuissant branché sur une centrale nucléaire, c’est maintenant possible, les amis ! Hé oui, EuroLLM vient de prouver qu’on pouvait faire tourner un modèle à 9 milliards de paramètres dans un peu moins de 6 GB de RAM sur un simple laptop.

Une seule commande Ollama , et c’est parti mon kiki !!!

Bien sûr, il est encore loin des gros modèles proprio comme GPT-5 mais c’est le enfin le premier LLM européen que VOUS pouvez faire tourner en local. C’est respectueux de votre vie privée, des droits d’auteurs et c’est gratuit !

Un projet 100% européen

EuroLLM, c’est en réalité une coalition de labos européens : Instituto Superior Técnico (Lisbonne), University of Edinburgh , Université Paris-Saclay , Unbabel , et d’autres et c’est financé par Horizon Europe et l’ EuroHPC , et ce modèle supporte les 24 langues officielles de l’UE, plus 11 langues supplémentaires (arabe, chinois, hindi, japonais, coréen, russe, turc…).

EuroLLM-9B , le modèle de base, a été entraîné sur 4 trillions de tokens avec le supercalculateur MareNostrum 5 à Barcelone (400 GPUs Nvidia H100) et l’architecture utilise du Grouped Query Attention, RoPE, SwiGLU et RMSNorm, comme tout LLM moderne qui se respecte.

Mais il existe d’autres versions comme EuroLLM-1.7B pour smartphones et bientôt EuroLLM-22B pour plus de puissance, ainsi qu’une version vision-language (EuroVLM-9B) et un modèle Mixture-of-Experts (EuroMoE-2.6B).

Et surtout c’est sous licence Apache 2.0. Donc l’usage commercial est autorisé, vous pouvez le fine-tuner sur vos données, et les modifications sont libres, sans redevance à payer. Ce n’est pas la première fois qu’il y a des LLM européens mais ils étaient soit sous licence trop restrictives ou un peu trop lourd pour être utilisé localement par les gens normaux comme vous et moi.

Maintenant comment l’installer ?

La méthode la plus simple, c’est via Ollama :

ollama run hf.co/bartowski/EuroLLM-9B-Instruct-GGUF

Ollama télécharge le modèle en version GGUF (format optimisé CPU/GPU), et vous pouvez commencer à discuter. Il existe aussi une version pré-packagée alibayram/erurollm-9b-instruct (attention,

erurollm

avec un “u”), quantized en Q4_K_M pour réduire la taille à 5,6 GB.

Si vous préférez Python et Hugging Face Transformers :

from transformers import AutoTokenizer, AutoModelForCausalLM

model_name = "utter-project/EuroLLM-9B-Instruct"

tokenizer = AutoTokenizer.from_pretrained(model_name)

model = AutoModelForCausalLM.from_pretrained(model_name)

inputs = tokenizer("Explique-moi ce qu'est un LLM en français simple", return_tensors="pt")

outputs = model.generate(**inputs, max_length=200)

print(tokenizer.decode(outputs[0]))

Une fois téléchargé, le modèle reste en cache local. Vous pouvez alors l’utiliser offline, sans connexion internet. Et pour les machines avec moins de RAM, la version 1.7B tourne même sur des Raspberry Pi :

ollama run cas/eurollm-1.7b-instruct-q8

Alors pourquoi c’est important ?

EuroLLM ouvre l’IA européenne à des cas d’usage impossibles avec des API cloud. Par exemple une administration publique ne peut pas envoyer ses documents dans le cloud d’OpenAI… ce serait tout livrer aux américains. Elle peut donc fine-tuner EuroLLM localement. Un journaliste en zone sensible sans connexion fiable peut aussi embarquer le modèle sur son ordi portable. Même un chercheur qui manipule des données médicales confidentielles peut le faire en toute confiance avec EuroLLM puisque tout reste sur sa machine.

C’est cool quand même que l’Europe nous file un modèle gratuit qu’on peut installer chez soi et utiliser sans limite. Après c’est vrai que EuroLLM ne bat pas GPT-4 (pas encore) mais il est suffisamment bon pour 80% des cas d’utilisation réels tels que des résumés, de la traduction, des questions-réponses simples, de la génération de code basique.

La roadmap prévoit d’ajouter de la vision et de la voix aux modèles. D’ailleurs, comme je vous le disais, EuroVLM-9B est déjà en preview sur Hugging Face , ce qui ouvre la voie à de l’OCR multilingue, de l’analyse de documents visuels, ou encore à la création d’assistants vocaux dans n’importe quelle langue…

Voilà j’ai trouvé ça cool à tester et un grand merci à Letsar pour le partage !

Le VPN de Surfshark croque encore les prix (promo Black Friday -87%)

Qui n’a jamais ressenti un petit frisson en se connectant à un Wi-Fi public ? Entre la parano légitime et le ras-le-bol du pistage permanent, la frontière est mince. Pourtant, la plupart d’entre vous s’en remettent encore souvent au hasard, à défaut de solutions simples… ou abordables. En creusant un peu, Surfshark VPN s’impose aujourd’hui comme LA réponse à cette anxiété numérique, avec une conception faite pour disparaître complètement derrière votre usage quotidien, que vous soyez néophyte ou vieux barbu du net.

Oubliez le cliché du VPN qui rame

C’est terminé l’époque où activer un VPN c’était un peu comme brancher la PlayStation sur une ligne RTC : Surfshark a choisi de miser sur le muscle technique, pas la poudre aux yeux. Non content d’être passé d’un parc de 3200 machines à plus de 4500, les serveurs 100 Gb/s déployés depuis quelques semaines sur leurs hubs principaux ne sont pas qu’un chiffre choc pour faire joli dans les benchmarks. Résultat ? Que vous streamiez en 4K, télétravailliez avec dix onglets ouverts, ou téléchargiez à la volée depuis un aéroport à l’autre bout du monde, le débit tient la route. On oublie presque qu’il y a un VPN en route.

Mieux : la connexion simultanée illimitée et multiplateforme (macOS, iOS, Windows, Android …) met fin aux petites querelles de famille pour savoir qui a droit à sa session sécurisée. Tablette, box TV, ordi pro, téléphone, console… tout le monde roule en Surfshark, dans la foulée, sans coût caché ni micro-gestion.

La vraie force réside dans cette sensation de légèreté. On décolle pour l’étranger ? Netflix, Prime, chaînes nationales, tout redevient disponible comme si vous n’aviez pas quitté le salon. Surfshark gère les géorestrictions comme VPN Messi Lionel Messi évite les défenseurs adverses. Gauche-droite, tir au but (enfin un truc comme ça, vous savez que moi et le foot …). Plus besoin de jongler avec des extensions louches ou de jouer au chat et à la souris avec les catalogues internationaux.

L’appli, agréable à utiliser, ne pollue pas l’écran de pop-ups ou de réglages abracadabrants : trois clics, et la sécurité devient presque invisible. Besoin d’une couche supplémentaire ? Mode camouflage, MultiHop : activable en deux secondes pour ajouter de l’opacité selon le contexte, ou contourner les réseaux d’entreprise/fac/campus un peu trop curieux.

Sécurité de bout en bout… même quand tout part en vrille

Ce qui marque surtout, c’est l’effort pour ne jamais exploiter vos données : politique no-log auditée régulièrement par des organismes indépendants (encore récemment, le dernier audit date de juin), serveurs en RAM pure, fonctionnalité CleanWeb intégré pour bloquer pubs et malwares, etc. Et une volonté affichée de ne rien laisser trainer, surtout pas sous la pression d’on ne sait quelle demande tierce. Même si le serveur plante ou redémarre, aucune donnée ne reste stockée. Lorsque le VPN décroche (coupure Wi-Fi, extinction PC…) le Kill Switch fait le ménage en fermant tous les robinets, impossible de lâcher accidentellement votre IP ou vos habitudes de surf dans la jungle d’internet.

Marre de voir votre boîte mail infectée après chaque inscription banale ? Surfshark propose l’ Alternative ID , un générateur d’identités temporaires pour s’inscrire aux sites en limitant le spam et le pistage. Couplé à CleanWeb, c’est la fin des bannières intrusives, redirections foireuses et tentatives d’hameçonnage. Naviguer sur le web redevient aussi paisible que de lire un bouquin chez soi.

Le prix chute, la sécurité s’universalise

Black Friday ou non, l’offre du moment ne souffre aucune concurrence : moins de 2 € HT par mois sur 2 ans, et trois mois gratuits pour compléter la panoplie (soit 64.48€ TTC pour 27 mois). Pas d’options indispensables planquées dans des add-ons premium, pas de pièges à la reconduction tacite. Au contraire puisque l’abonnement ne fait qu’ajouter des options : ad-blocker, IP rotative, bypasser …

Un VPN ne doit plus être vécu comme une rustine de geek, mais comme le socle totalement transparent de votre vie connectée. Surfshark n’essaie pas de réinventer la roue : il la fait simplement tourner à pleine vitesse, sans bruit, partout, tout le temps et pour une fois, c’est le prix qui s’adapte à la vraie vie, pas l’inverse. Pour ceux qui veulent tenter sans risque, c’est la promesse d’une sécurité totale, même en mobilité ou sur les réseaux publics, et sans jamais rogner sur le débit ni votre compte bancaire.

Et ce qui fait vraiment la différence à mes yeux, c’est la boulimie d’activité du VPN. Rien qu’en 2025, on lui doit les nouvelles technologies Everlink et FastTrack, un bloqueur de contenu web, le lancement de la VPN Trust Initiative, la mise en place de serveurs DNS publics (utilisables par tout le monde, pas seulement les abonnés), des tonnes d’améliorations de fonctionnalités existantes, etc. Plus, comme je le disais plus haut, le passage de ses serveurs du standard 10Gb/s à 100Gb/s. Bref ils bougent tout le temps et ça, c’est plutôt un gage de confiance.

Surfshark VPN à -87% !

Mobile Fortify - L'app qui décide si vous êtes un citoyen ou un étranger

Sale temps en ce moment pour les citoyens américains… Vous avez votre certificat de naissance dans la poche, vous êtes un vrai américain pur et dur. Mais un agent ICE sort son smartphone, scanne votre visage en moins de 2 secondes, et une app officielle lui dit que vous êtes un étranger et que vous n’avez rien à faire là.

C’est faux évidemment, mais devinez qui a raison ?

Hé bien c’est pas vous !

Mobile Fortify , c’est donc l’app que l’ICE (police de l’immigration) et la Border Patrol américaine (l’équivalent de la police aux frontières) ont déployée sur leurs smartphones l’année dernière. Une app de reconnaissance faciale qui tape dans une banque de 200 millions d’images et des dizaines de bases de données gouvernementales : FBI, State Department, DMV, passeports, visas, fichiers criminels, tout y passe et en temps réel s’il vous plaît.

L’app s’appuie principalement sur une fonction baptisée “Super Query”. En gros, un agent de police pointe son téléphone vers votre visage, l’app le scanne, et hop il obtient votre nom complet, votre date de naissance, votre nationalité, votre statut d’immigration, votre casier judiciaire, et tous vos numéros d’identification uniques. Tout ça en quelques secondes et sans votre consentement.

C’est moche. Et même si vous avez vos papiers ou un certificat de naissance, on a appris via le démocrate Bennie Thompson, élu à la Chambre des représentants, que les agents peuvent ignorer tout ça volontairement. Un pauvre algo stupide prime sur un document d’état civil officiel. C’est dingue non ?

D’ailleurs, plusieurs vidéos ont commencé à circuler dès octobre dernier. Par exemple à Chicago, des agents de la Border Patrol arrêtent deux ados à vélo . L’un d’eux n’a pas sa pièce d’identité alors l’agent demande à son collègue : “Can you do facial ?” et le collègue sort son smartphone, scanne le visage du gamin (mineur), sans aucune autorisation parentale évidemment.

Autre vidéo, toujours à Chicago, un automobiliste refuse de montrer sa carte d’identité . C’est son droit constitutionnel le plus pur, mais l’agent pointe quand même son téléphone vers lui. Le type proteste : “I’m an American citizen, so leave me alone.” Réponse de l’agent : “Alright, we just got to verify that.” Et il lui scanne la tronche.

Le document interne du DHS (U.S. Department of Homeland Security) est très clair : “ICE does not provide the opportunity for individuals to decline or consent to the collection and use of biometric data/photograph collection.” Traduction : on scanne d’abord, on demande jamais. Et votre visage, qu’il soit scanné par erreur ou pas, restera stocké 15 ans dans les bases de données fédérales.

Jeramie Scott, de l’ Electronic Privacy Information Center , appelle ça une “dérive dystopique pure”. Quatre sénateurs américains, dont Edward Markey, ont également envoyé une lettre à l’ICE en septembre dernier pour exiger l’arrêt immédiat de l’utilisation de Mobile Fortify. Ils y réclament la divulgation complète de la base juridique de l’app, de sa précision, et des contrôles en place.

Mais bien sûr, silence radio de la part de l’ICE.

Bon, rien de nouveau dans la reconnaissance faciale en soi. Ce qui est nouveau vraiment ici, c’est la portabilité de cette techno, l’agrégation instantanée de dizaines de bases de données, et surtout le déploiement sur le terrain sans cadre légal clair. Et surtout c’est l’inversion totale de la preuve où un algorithme devient plus fiable qu’un document officiel.

Et si je vous en parle, c’est parce que ce genre de dérives ne reste jamais confiné aux États-Unis. En Europe, en France, nos gouvernements lorgnent déjà sur ces technologies. Il y a des garde-fous, certes, mais la pression sécuritaire est constante et ces outils se normalisent petit à petit. À l’heure où certains fous rêvent de faire de la France le pays le plus répressif d’Europe, ce glissement vers la techno-police devient franchement flippant.

Bref, le problème n’est ni technique, ni culturel, ni géographique. Il est politique. Et nous devons rester vigilants pour que ce cauchemar dystopique ne débarque pas jusqu’ici. Parce qu’une fois qu’on laissera ces algorithmes décider de quelle est notre identité, on sera foutu.

SendMe - Pour partager des fichiers en P2P comme au bon vieux temps

Vous avez besoin de partager un gros fichier avec un pote au travers d’Internet ? Bon, y’a WeTransfer et ce genre de choses mais ça reste limité en taille de fichier et c’est stocké on ne sait où… Après vous pouvez tenter scp en priant pour qu’il n’ait pas 15 couches de NAT, mais bon galère quoi…

Bienvenue dans sur le nouvel Internet, où le peer-to-peer est mort et enterré sous des tonnes de NAT, de pare-feu et de FAI qui bloquent tout. Du coup, on a tous abandonné le P2P pour le cloud et on upload nos fichiers comme des cons, lentement, parfois en payant, au lieu de balancer la sauce en direct.

Heureusement, y’a

SendMe

qui vient nous rappeler qu’Internet peut fonctionner autrement. C’est un outil de transfert de fichiers qui connecte deux machines directement, sans serveur intermédiaire. Vous lancez sendme send ~/mes_photos, ça génère un ticket unique, vous envoyez ce ticket à votre destinataire, il tape sendme receive blobQmFoo..., et c’est parti mon kiki pour un transfert direct à l’ancienne, device-to-device.

Pas de compte, pas de limite, que dalle à configurer, juste deux machines qui se parlent directement, comme au bon vieux temps !

Le truc cool, c’est que SendMe utilise Iroh , un protocole P2P qui contourne tous les problèmes de NAT et compagnie puisqu’il fonctionne avec un système de “dial by public key” où chaque endpoint a une clé publique unique de 256 bits. Et ensuite, vous vous connectez en utilisant cette clé plutôt qu’une adresse IP.

Quand vous générez un ticket avec SendMe, ce ticket contient la clé publique de votre machine que le destinataire utilise pour se connecter chez vous. Peu importe que vous soyez derrière un NAT, que votre adresse IP change, ou que vous n’ayez aucune idée de ce qu’est un port forwarding. Iroh gère le NAT hole punching automatiquement, et si vraiment la connexion directe est impossible, il passe par un serveur relai en fallback.

Iroh, c’est du QUIC pur jus, un protocole de transport moderne dont je vous ai déjà parlé, qui apporte pas mal de trucs cools comme du chiffrement, de l’authentification par défaut (TLS 1.3), du multiplexage de streams, pas de head-of-line blocking, et connexion en zéro round-trip. Du coup, une fois connecté, les transferts peuvent saturer une connexion 8 Gbps sans problème !

Les fichiers sont ainsi streamés avec vérification Blake3, donc vous êtes sûr de l’intégrité des données et si le transfert est interrompu, pas de problème, il reprend là où il s’était arrêté. Et comme tout passe en chiffrement de bout en bout via QUIC, personne ne peut voir ce qui transite dans les tutubes de votre Internet.

L’installation sur Unix/Linux/macOS, un petit curl et hop, c’est plié :

curl -fsSL https://iroh.computer/sendme.sh | sh

Sur Windows:

iwr https://www.iroh.computer/sendme.ps1 -useb | iex

Vous vous retrouvez avec un binaire sendme prêt à l’emploi.

Maintenant, si vous préférez une interface graphique plutôt que la ligne de commande, il existe aussi AltSendme , une application desktop cross-platform qui utilise le même protocole Iroh. L’app est développée en Rust avec Tauri pour le backend et React + TypeScript pour le frontend et le gros avantage, c’est qu’elle est compatible avec SendMe CLI. Vous pouvez donc générer un ticket avec l’interface graphique et quelqu’un peut le recevoir en ligne de commande, ou vice-versa.

AltSendme ajoute également une couche d’interface utilisateur sympa tout en gardant toute la puissance technique d’Iroh… Même chiffrement de bout en bout (QUIC + TLS 1.3), même NAT hole punching, même vérification Blake3, mêmes téléchargements résumables. C’est dispo sous Windows, macOS (Intel et Apple Silicon), et Linux (deb et AppImage) et comme d’hab, le projet est open-source sous licence AGPL-3.0.

En février dernier, les dev ont ajouté le support navigateur via WebAssembly, ce qui signifie qu’à terme, vous pourrez faire du P2P directement depuis votre navigateur. Ils bossent aussi sur QUIC Multipath, une extension qui permet d’utiliser plusieurs chemins réseau simultanément pour encore plus de performance et de résilience.

L’idée derrière Iroh, c’est donc de redonner aux internautes le contrôle de leurs réseaux plutôt que de tout centraliser comme des teubés sous crack sur des serveurs Amazon, Google ou Microsoft. Ce protocole permet ainsi aux machines de se parler directement, comme Internet était censé fonctionner à l’origine.

SendMe et AltSendme ne sont que deux applications construites sur Iroh et ce protocole lui-même offre d’autres modules comme iroh-blobs (pour le transfert de fichiers verified) et iroh-gossip (pour la communication en temps réel). Vous pourriez donc construire du streaming vidéo avec priorisation de streams, du networking de jeux, de la communication temps réel, ou n’importe quelle app qui a besoin de connexions directes rapides et sécurisées entre devices, avec ce truc.

Merci à Lorenper pour le partage de cette découverte.

Silverbullet - Le wiki markdown dans lequel vous pouvez tout coder en LUA

En ce magnifique mardi matin, moi et mon mal de crâne, nous avons découvert un truc assez cool qui est un genre de wiki personnel en markdown, comme Obsidian ou Notion, mais avec un super pouvoir qui est que vous pouvez y écrire du code qui s’exécute directement dans vos notes !! Hé oui, du vrai code ! Pas des plugins, pas des extensions, mais du code Lua intégré dans votre texte comme si vos notes étaient devenues un environnement de dev à part entière.

Ça s’appelle SilverBullet , c’est open source (licence MIT), et franchement, si vous avez déjà bidouillé des configs Neovim ou des scripts Redis, vous allez kiffer car c’est beaucoup plus simple ^^.

Ça ressemble à n’importe quel wiki markdown moderne. Vous écrivez vos notes en local, elles sont stockées en fichiers statiques .md, vous avez des liens bidirectionnels pour connecter vos idées, et l’interface est optimisée avec des raccourcis clavier. C’est évidemment une Progressive Web App qui fonctionne 100% hors ligne ( comme expliqué sur leur site ), et vous gardez le contrôle total sur vos données, puisque tout est auto-hébergé sur votre machine ou votre serveur.

Ainsi, avec le scripting Lua intégré, vous pouvez littéralement taper ${10 + 2} dans une note et le résultat s’affichera en temps réel : 12 (vous l’aviez les matheux ?? ^^). Et si vous voulez une liste de vos 5 dernières pages modifiées qui se met à jour automatiquement, suffit d’écrire un petit bout de Lua, et hop, votre wiki devient “vivant”.

Alors oui, je sais ce que vous allez me dire, Obsidian a Dataview, Logseq a ses requêtes en Datalog…etc donc c’est pareil non ?

Et bien pas vraiment parce que Dataview ça vous demande quand même d’apprendre un DSL (Domain Specific Language) avec une syntaxe bizarroïde et de vous palucher les 50 pages de doc. Logseq quand à lui vous balance du Datalog sans trop d’explications. Alors que SilverBullet, lui, vous laisse écrire du Lua. Et le Lua, c’est simple, c’est dispo partout (Neovim, Redis, les addons World of Warcraft, OSB, etc.), c’est documenté, et c’est fait pour être embarqué dans des applications.

Si vous êtes data scientist, vous connaissez sûrement les Jupyter Notebooks qui sont markdown avec du code Python exécutable dedans. Hé bien SilverBullet fait exactement la même chose, mais pour vos notes personnelles. Vos notes ne sont plus des fichiers inertes, mais deviennent des mini-programmes qui peuvent calculer, générer du contenu, réagir à des événements…etc

Tenez par exemple, vous pouvez définir une fonction custom directement dans une page :

-- Additionner deux nombres

function adder(a, b)

return a + b

end

Et ensuite l’utiliser n’importe où dans votre wiki avec la syntaxe ${adder(5, 7)}. Vous pouvez créer des commandes personnalisées qui apparaissent aussi dans la palette de commandes (Ctrl+K ou Cmd+K) :

command.define {

name = "Insérer signature",

run = function()

local date = os.date("%Y-%m-%d")

editor.insertAtCursor("---\nÉcrit le " .. date, false, true)

end

}

Ou même des slash commands comme dans Notion, mais que vous codez vous-même :

slashCommand.define {

name = "todo",

run = function()

editor.insertAtCursor("- [ ] |^|", false, true)

end

}

Tapez /todo dans votre éditeur, et boum, ça insère une checkbox markdown avec le curseur au bon endroit. Vous voulez un compteur de mots qui s’affiche à chaque sauvegarde ? Un event listener comme ceci suffit :

event.listen {

name = "page:save",

run = function(e)

local content = editor.getText()

local word_count = select(2, content:gsub("%S+", ""))

editor.flashNotification("Nombre de mots : " .. word_count)

end

}

SilverBullet est développé en TypeScript (frontend avec Preact et CodeMirror 6) et Go (backend) et la doc officielle est disponible ici .

Même si ça fait bientôt 3 ans que c’est en dev, c’est encore un peu jeune et il y a d’ailleurs quelques limitations à connaître. Par exemple, y’a pas de gestion d’upload d’images pour l’instant (vous devez linker des images externes ou les placer manuellement dans le dossier), et comme c’est récent, l’écosystème de plugins n’est pas aussi fourni qu’Obsidian. Mais bon, quand vous pouvez coder vos propres fonctionnalités en Lua directement dans vos notes, la notion de “plugin” devient un peu inutile.

Alors plutôt que de vous expliquer encore pendant 10 paragraphes comment ça fonctionne, voici comment l’installer et tester vous-même.

Téléchargez d’abord le binaire qui correspond à votre OS (macOS, Linux, Windows) en cliquant ici .

Pour macOS et Linux , ouvrez votre terminal et tapez :

chmod +x silverbullet

mkdir mes-notes

./silverbullet mes-notes

Pour Windows, créez un dossier mes-notes, puis lancez dans PowerShell :

.\silverbullet.exe mes-notes

Le serveur démarre alors sur le port 3000 par défaut. Ouvrez votre navigateur sur http://localhost:3000 et vous y êtes. Vous pouvez aussi l’installer en Progressive Web App (PWA) pour l’utiliser comme une vraie application desktop, même hors ligne.

Et si vous préférez Docker, c’est encore plus simple :

docker run -p 3000:3000 -v ~/mes-notes:/space ghcr.io/silverbulletmd/silverbullet

Ça fonctionne sur Intel et ARM (Raspberry Pi, Apple Silicon), donc vous pouvez l’héberger sur à peu près n’importe quoi.

Voilà, donc si vous voulez une note qui génère automatiquement un journal de vos tâches incomplètes, une page d’accueil qui affiche vos stats d’écriture du mois ou encore un système de tags auto-généré avec des filtres dynamiques, tout est possible ! Et tout ça en écrivant du Lua directement dans le navigateur, sans plugins chelous.

Une fois que vous aurez goûté à ça, vous verrez que revenir à des notes statiques sera trèèèès compliqué.

Merci à friendly_0day pour m’avoir fait découvrir SilverBullet !

L'apocalypse arrive et ça va bien se passer

En général, quand on parle de fin du monde, c’est soit du blabla philosophique autour d’une bière, soit c’est Bruce Willis qui sauve l’humanité avec une perceuse. Mais cette fois, on va aller un peu plus loin que ça… Car une équipe de chercheurs a trouvé le moyen d’observer pour de vrai comment les gens se comportent quand ils savent que tout va disparaître.

Pour cela, ils ont utilisé le MMORPG ArcheAge. C’est moins spectaculaire qu’un astéroïde géant ou qu’une guerre thermonucléaire, mais les données sont meilleures !

Ah Reum Kang de l’Université de Buffalo et ses collègues ont pour cela analysé 270 millions d’enregistrements de comportements durant la 4ème bêta fermée du jeu ArcheAge en 2011 et 2012. Le principe c’est qu’à la fin de la bêta fermée, tous les personnages sont supprimés, toute progression est perdue, tous les objets virtuels disparaissent… Vous avez passé 11 semaines à construire votre empire virtuel, à farmer vos légendaires, à monter votre guilde au top… Et pouf, tout disparait et y’a pas de Ctrl+Z possible. Désolé.

Pour les 81 000 joueurs testeurs, c’était comme vivre dans un monde avec une date d’expiration connue à l’avance. Et contrairement aux études philosophiques classiques basées sur des sondages et des suppositions, là on avait des données brutes, précises, et massives sur ce que les gens font vraiment.

Les chercheurs se sont appuyés sur ce qu’ils appellent le mapping principle. L’idée c’est que les joueurs agissent en ligne comme dans la vraie vie. Bon, c’est vrai que perdre son avatar n’est pas exactement comme perdre sa vie (quoique, allez expliquer ça à un joueur qui vient de perdre son level 50 avec full stuff épique, ok les boomers ? ^^). Mais quand vous avez investi 300 heures à bâtir votre royaume virtuel, la claque psychologique reste bien réelle. C’est un peu comme effacer votre disque dur sans backup, mais avec plus de dragons et de sortilèges.

Et les résultats sont plutôt encourageant pour notre prochaine fin du monde. En effet, y’a pas eu de chaos généralisé. On aurait pu croire que tout le monde allait se transformer en psychopathe, tuer son voisin, piller les maisons virtuelles et foutre le feu à tout ce qui bouge. Mais non. La plupart des joueurs n’ont pas vraiment changé leur comportement… Même en sachant que demain tout disparaissait, ils ont continué à jouer normalement.

C’est presque décevant, non ?

Alors vous allez me dire “Moi je suis pas comme ça, si mon serveur WoW ferme demain je vais tout péter ! J’suis un déglingo, un fou dans ma tête !!”. Mouais. Les stats sont contre vous les amis. Vous allez probablement juste continuer à farmer vos objets rares et à spammer le chat de guilde comme d’habitude.

Par contre c’est vrai, quelques marginaux ont bien pété les plombs. Les chercheurs ont détecté une hausse du PK (player killing, c’est quand vous tuez un autre joueur de votre propre camp, ce qui est considéré comme un meurtre dans le jeu…) mais ça a concerné seulement 334 joueurs sur 81 000. Donc pas vraiment American nightmare…

Ceux qui on abandonné le navire en cours de route, genre 3 semaines avant l’apocalypse, sont ceux qui sont devenus les plus toxiques pour la communauté. Ceux qui sont restés jusqu’au bout par contre, ont gardé une forme de loyauté envers la communauté, même quand ils savent que tout va disparaître. C’est assez révélateur sur l’attachement social.

Par exemple, en analysant les chats du jeu, les chercheurs ont mesuré ce qu’ils appellent le valence score. C’est un indicateur de positivité dans le langage et devinez quoi ? Hé bien au lieu de devenir déprimants ou agressifs, les échanges dans les canaux sociaux sont devenus légèrement plus joyeux à l’approche de la fin. Les joueurs ont augmenté leurs interactions… plus de messages échangés, plus de groupes formés pour des quêtes. Un peu comme si, face à l’apocalypse, les gens se rapprochaient au lieu de s’éloigner.

Mais alors, est-ce qu’on continue à se battre pour s’améliorer quand on sait que demain tout s’efface ?

Martin Luther aurait dit “Même si je savais que le monde disparaît demain, je planterais quand même mon pommier”. Et bien les joueurs d’ArcheAge, eux, n’ont pas planté de pommiers et encore moins mangé de la compote… Non, l’étude montre en réalité une grosse baisse des activités de progression. Il y a eu moins de quêtes complétées, moins de montées de niveau, moins de changements de compétences. Les joueurs ont carrément abandonné tout ce qui concerne l’amélioration de leur personnage.

Bah oui pourquoi s’emmerder à farmer de l’XP pendant 8 heures si demain votre magnifique niveau 50 redevient niveau 0 ?

Par contre, ils n’ont pas arrêté de jouer pour autant. Ils ont juste changé leurs priorités. Plus de construction de maisons (parce que bon, une maison virtuelle qui va être détruite dans 3 jours, autant la construire et en profiter maintenant), plus de crafting d’items, plus d’interactions sociales. Bref, des activités qui apportent une satisfaction immédiate plutôt qu’un bénéfice à long terme.

Alors posez-vous la question. Est ce que vous êtes plutôt team “je reste jusqu’au dernier screenshot avec ma guilde” ou de la team “je me barre 2 semaines avant insultant tout le monde” ?

Parce que statistiquement, si vous êtes du genre à ragequit, vous avez 78% de chances de devenir un serial killer virtuel avant de partir. Les scientifiques l’ont prouvé, bon courage pour votre karma de merde ^^.

Bon après, il faut quand même relativiser car ArcheAge n’est qu’un jeu vidéo, et pas la vraie vie. Les chercheurs le reconnaissent eux-mêmes, personne ne meurt pour de vrai à la fin de la bêta (heureusement quand même ^^) mais cette recherche a des implications concrètes.

Pour les développeurs de jeux, ça aide à comprendre quels comportements peuvent servir de signaux d’alerte pour détecter les joueurs qui vont quitter le jeu. Si quelqu’un commence à supprimer ses personnages et à PK à tour de bras, c’est probablement qu’il est sur le départ ! Pour les chercheurs en sciences sociales, c’est également une mine d’or. Avoir accès à 270 millions de décisions humaines dans un contexte de fin annoncée, avec des règles du jeu parfaitement contrôlées et connues, c’est le genre de dataset dont on ne peut que rêver dans les études traditionnelles.

Et pour nous, simples mortels ?

Et bien ça confirme quelque chose d’assez réconfortant. Face à la fin du monde, la plupart des gens ne deviennent pas des monstres. Ils se rapprochent des autres, renforcent leurs liens sociaux, et arrêtent juste de se projeter dans un futur qui n’existe plus.

Donc si demain on vous annonce que la vraie apocalypse arrive (pas celle du jeu vidéo hein, la vraie avec les robots tueurs de Trump, les zombies de Poutine ou l’astéroïde piloté par des aliens dont parlent les complotistes en ce moment), vous n’allez probablement pas piller le supermarché du coin mais plutôt appeler vos potes pour une dernière soirée pizza-bière.

Hackez votre mémoire en modifiant votre visage

Utkarsh Gupta, chercheur à l’Anglia Ruskin University de Cambridge, vient de publier une étude dans Scientific Reports de Nature qui va vous faire halluciner. Pour retrouver vos souvenirs d’enfance, il suffit de hacker votre propre visage ! Hé oui, on peut littéralement débloquer sa mémoire avec un simple filtre photo de vous plus jeune.

Car votre cerveau garde vos souvenirs d’enfance derrière une porte verrouillée dont votre visage d’enfant est la clé !

Le principe est simple… vous prenez 50 adultes, vous leur montrez leur propre visage en live sur un écran, mais modifié par un filtre pour ressembler à leur tête de gamin. Ce genre de filtres bébé qui traînent sur Snapchat et Instagram…

Et là, résultat de malade : ceux qui ont vu leur visage d’enfant se sont souvenus de beaucoup plus de détails de leur enfance que ceux qui voyaient leur visage d’adulte. Vraiment beaucoup plus !

Cette technique s’appelle l’enfacement illusion. C’est une illusion cognitive où votre cerveau se fait avoir. Il pense que le visage qu’il voit sur l’écran, c’est le vôtre, comme si vous vous regardiez dans un miroir. D’habitude, l’enfacement illusion sert aux neuroscientifiques pour étudier la plasticité de la représentation de soi mais là, les chercheurs l’ont détournée pour créer une sorte de machine à remonter le temps low-tech.

Votre mémoire est comme un trousseau de clés où chaque visage que vous avez eu dans votre vie correspond à une clé différente. Avec votre tête d’adulte, vous n’avez accès qu’aux souvenirs récents, c’est à dire les titres qui passent en boucle sur votre playlist mentale. Mais avec votre visage d’enfant, vous accédez aux deep cuts, aux morceaux oubliés tout au fond de votre disque dur cérébral.

Une sorte de reverse engineering de la mémoire, si vous voulez.

L’enfacement illusion fonctionne grâce à une stimulation multisensorielle synchrone. Concrètement, vous voyez des touches tactiles sur le visage à l’écran en même temps que vous sentez ces touches sur votre propre visage. Votre cerveau fait alors la connexion et se dit : “Ok, ce visage là-bas, c’est moi”. C’est exactement le même mécanisme que l’illusion de la main en caoutchouc, vous savez, quand on arrive à vous faire croire qu’une fausse main posée sur une table est la vôtre.

Du coup, qui êtes-vous vraiment ? Votre tête actuelle ? Toutes vos tronches du passé ? Ou la somme de toutes ces versions ?

Si vous voulez tester ça vous même, trouvez un bon filtre et suivez ce tuto de Utkarsh :

Cette méthode pourrait beaucoup aider dans tout ce qui est travail thérapeutique ou pour aider les victimes de traumatismes à accéder à des souvenirs enfouis. Et si vous savez coder une application mobile, vous pouvez même devenir très riche en proposant la première app qui débloque vos souvenirs d’enfance ;-)))

Bon, il y a quand même un truc à garder en tête c’est que cette technique ouvre des portes, mais il faut faire attention à ce qui se cache derrière. La recherche a montré par exemple que des enfants exposés à de la réalité virtuelle pouvaient développer de faux souvenirs… Donc manipuler la perception corporelle pour accéder aux souvenirs, c’est très puissant, mais ça demande quand même un peu de précautions.

Je sais pas si vous allez essayer mais si ça marche, faites moi un mail, je suis vraiment curieux.

Notefox - Prenez des notes directement sur les sites que vous visitez

Vous êtes en train de lire un truc, vous avez une idée géniale comme d’habitude, et là vous vous dites que vous noterez ça plus tard… Sauf que si vous êtes comme moi, plus tard, c’est jamais. Snif !

Et bien Notefox règle exactement ce problème. Il s’agit d’une extension Firefox qui vous permet d’associer des notes directement sur les pages web / domaines que vous visitez. Un peu comme des post-it virtuels, mais en mieux fichus…

Avec Notefox, vous pouvez donc créer des notes à deux niveaux. Soit une note pour un domaine entier (genre tous vos meilleurs passages de Korben.info, le site préféré de votre informaticien préféré), soit une note pour une page précise (genre ce tuto que vous venez de lire sur mon site et sur lequel vous avez quelques petites réserves à ajouter). Et voilà !! Les notes se sauvegardent alors automatiquement, et quand vous revenez sur le site, hop, elles sont là !

L’extension propose de l’import / export, un système d’étiquettes de couleurs, de la mise en forme (gras, italique, liens… vous connaissez), de la recherche et vous avez bien sûr la possibilité de supprimer des trucs. Et tout est synchronisé entre vos machines. Vous pouvez aussi personnaliser les raccourcis clavier si vous aimez aller vite.

Mon point noir par contre, c’est que le thème par défaut est vraiment pas terrible. Mais avant de fuir, sachez que vous pouvez tout personnaliser dans les options de l’extension. Couleurs, apparence, police…etc y’a tout et après c’est nickel !

L’extension est développée par Saverio Morelli et le code est en open source sur GitHub si vous voulez jeter un œil sous le capot.

Après si vous cherchez des alternatives, il en existe quelques unes sur Firefox comme Notes by Firefox qui est l’extension officielle de Mozilla, mais elle est très minimaliste, et plus mise à jour depuis 2020.

Bref, si vous passez votre temps à perdre vos idées entre deux onglets, ça vaut le coup d’essayer !

7 Best Versatile Seating Solutions That Transform How We Live & Sit

Modern living demands furniture that adapts, evolves, and serves multiple purposes within our increasingly flexible spaces. The traditional single-function chair no longer meets the needs of contemporary homes where rooms serve multiple roles throughout the day. Today’s most innovative seating solutions transcend basic functionality, offering dynamic designs that transform alongside our lifestyles.

These seven exceptional pieces represent the cutting edge of versatile seating design, each bringing unique solutions to modern living challenges. From reimagined classics to experimental concepts, these chairs prove that versatility and beauty can coexist in remarkable ways.

1. IKEA POÄNG Redesigned Chair: Social Connection Redefined

IKEA has fundamentally reimagined its most enduring furniture icon through a transformative redesign that prioritizes social interaction over solitary comfort. The POÄNG armchair received its most significant design evolution in nearly five decades when late designer Noboru Nakamura emerged from retirement to personally oversee this dramatic transformation. His final creative act involved removing the signature headrest entirely, creating a low-back version that encourages conversation rather than retreat.

The elimination of the headrest serves multiple purposes beyond pure aesthetics, fundamentally changing how people interact with both the chair and their surroundings. By lowering the overall profile and opening the back design, Nakamura created seating that transforms a personal sanctuary into an invitation for interaction. This modification reflects contemporary living patterns where multipurpose spaces demand furniture that adapts to various social contexts and encourages meaningful human connection.

What we like

• Promotes social interaction and conversation through open-back design.

• Maintains iconic comfort while adapting to modern living needs.

What we dislike

• Less head and neck support for extended relaxation sessions.

• May not suit those preferring private, enclosed seating experiences.

2. Color Roller Transparent Rolling Chairs: Dynamic Chromatic Design

Like De Stijl once deconstructed form and space into elemental purity, Color Roller reimagines that legacy through motion and transparency using primary colors red, yellow, and blue. This experimental furniture collection plays with relationships between geometry, light, and interaction, creating transparent forms that transcend boundaries and merge into endless new shades. The result transforms furniture into evolving chromatic sculpture that invites users to participate in environmental reconstruction.

Color Roller explores how color and form coexist as active agents in spatial design through three components, including a hexagonal chair, a rectangular table, and a triangular floor lamp. Made entirely from transparent acrylic panels intersecting in pairs, these forms create vivid and flexible compositions of color. Depending on light direction and intensity, the furniture transforms and casts overlapping shadows and gradients that turn interiors into interactive canvases.

What we like

• Creates dynamic color interactions that change throughout the day.

• Lightweight rolling design allows easy reconfiguration of spaces.

What we dislike

• Transparent acrylic may show fingerprints and require frequent cleaning.

• Limited cushioning options may affect long-term seating comfort.

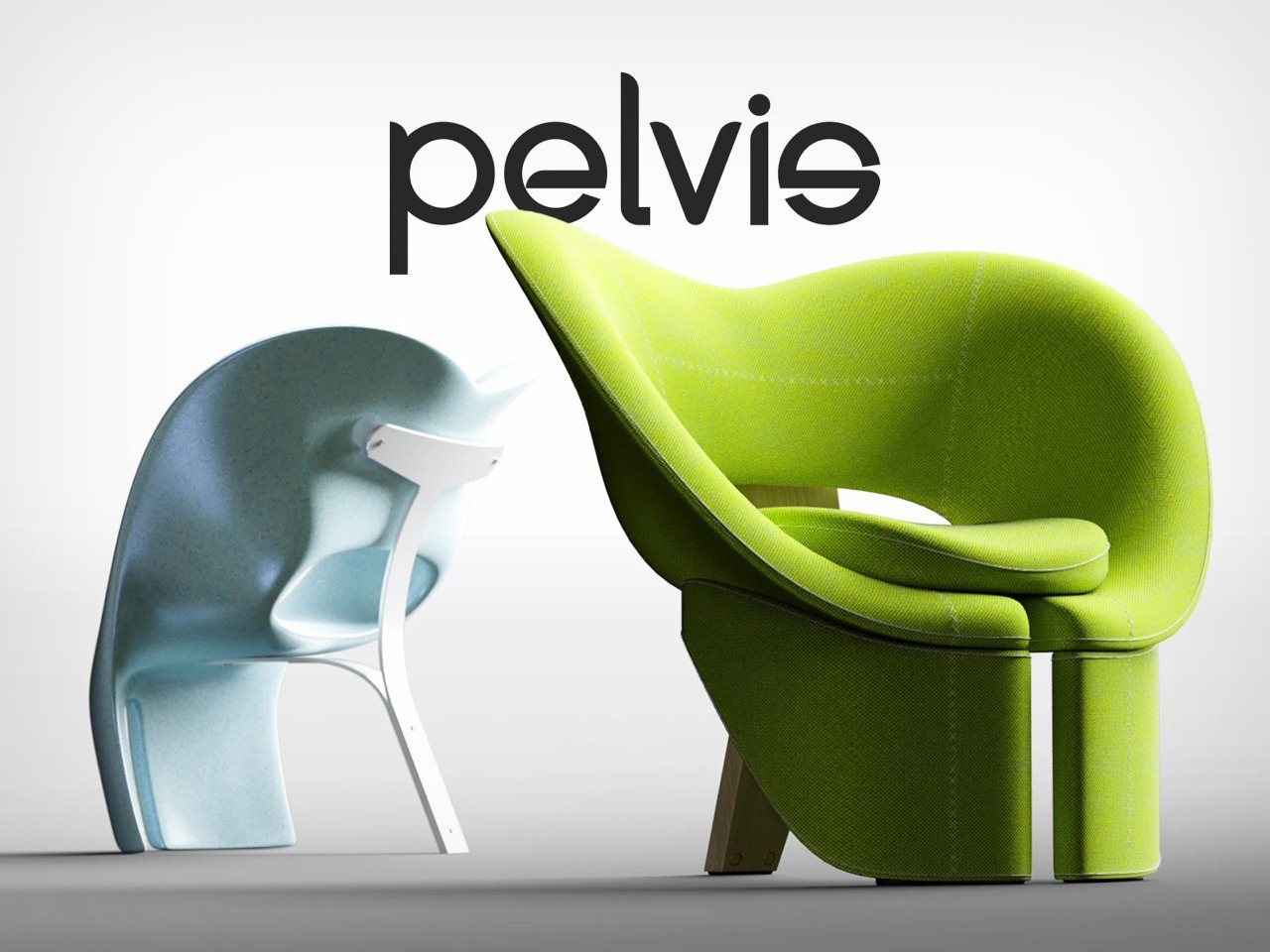

3. Himalaya Pelvis Chair: Biomimicry Meets Elegant Function

Furniture often aspires to fit the body, but the Himalaya Pelvis Chair goes further by finding its silhouette directly in pelvic bone structure. This direct translation from biology to design yields a chair that feels organic, functional, and distinctly new, where comfort and concept are literally intertwined. Designers Mingyu Seo and Eojin Jeon created this rare piece that genuinely makes you reconsider relationships between our bodies and daily objects.

The chair’s entire premise builds on the pelvic bone’s natural ability to cradle and support, translating anatomical engineering directly into refined seating design. This approach sidesteps abstract biomimicry by presenting clear, almost educational links between form and inspiration through unapologetically direct reference. The execution transcends its medical source material through such refined craftsmanship that it becomes genuinely elegant rather than clinical.

What we like

• Anatomically-inspired design provides natural ergonomic support.

• Unique sculptural form serves as a conversation piece and functional seating.

What we dislike

• Bold design may not integrate easily with traditional decor styles.

• Limited availability as a concept piece may affect accessibility.

4. Frank Lloyd Wright Reconstructed Chairs: Architectural Seating Heritage

The reconstructed chairs illuminate Wright’s approach to furniture as architectural elements rather than standalone pieces, demonstrating his belief that furniture should emerge organically from the building’s overall design concept. Wright called this philosophy “integral ornamentation” and applied it consistently throughout his career, spanning five distinct periods from 1911 to 1959. The exhibition traces a dramatic evolution from Prairie School geometric vocabulary to later organic forms with flowing curves.

Highlights include first-ever fabrications of designs never built during Wright’s lifetime, such as cafe chairs originally envisioned for the Solomon R. Guggenheim Museum. These cafe chairs represent some of the exhibition’s most significant reconstructions, now realized through collaboration with Milwaukee metal-spinning firm. Early Prairie School pieces display right angles and linear elements complementing the horizontal prairie house emphasis, while later work reveals shifts toward organic forms.

What we like

• Historic design pedigree brings timeless architectural principles to modern spaces.

• Integral ornamentation philosophy ensures harmony with surrounding architecture.

What we dislike

• Limited production availability may result in higher costs.

• Period-specific styling may not suit all contemporary interior approaches.

5. LOOP Chair: Sculptural Minimalism in Motion

The LOOP Chair concept impresses with a bold, angular frame that feels both dynamic and airy while creating a continuous, flowing form that almost “loops” around the sitter. This unique vision transforms the chair from a functional object into a sculptural experience that serves as both structural support and artistic centerpiece. The proposed walnut wood veneer frame offers options for ash, oak, or black-stained finishes to complement various interior styles.

The chair’s geometry results from careful sketching and creative exploration, balancing soft curves for optimal comfort with sharp angles for modern, architectural aesthetic appeal. The flowing design creates visual lightness while maintaining structural integrity, making it suitable for both residential and commercial applications. This sculptural approach elevates everyday seating into an artistic statement that enhances rather than merely occupies space.

What we like

• Sculptural design serves a dual purpose as furniture and artistic centerpiece.

• Multiple wood finish options allow customization for different interior styles.

What we dislike

• Concept status may limit immediate availability for purchase.

• Angular design elements might not suit all body types comfortably.

6. Same Same Twin Chairs: Playful Minimalist Interaction

The Same Same twin chairs by A204 challenge traditional furniture limitations by functioning beautifully as standalone seating with built-in storage while unlocking playful possibilities when paired together. These minimalist wooden chairs transform from simple furniture into a creative toolkit that allows interaction, configuration, and use possibilities that adapt to changing needs. The design language speaks to Scandinavian minimalism with pale plywood construction and clean, geometric lines.

Each chair features a subtle sage green accent on the seat and storage surfaces, adding warmth without overwhelming natural wood grain characteristics. The under-seat storage space accommodates magazines, small objects, or standard Euro containers for organized solutions, making each chair genuinely useful beyond basic seating function. When paired together, the chairs create new possibilities for social interaction and spatial configuration.

What we like

• Built-in storage maximizes functionality in compact living spaces.

• Pairing capability creates flexible seating arrangements for various occasions.

What we dislike

• The twin chair concept requires purchasing multiple pieces for full functionality.

• Minimalist design may lack cushioning for extended sitting comfort.

7. Permanent Souls Chair Collection: Memory Made Tangible

The visual impact is immediate and haunting as light passes through netting in patterns that shift as you move around each piece. These chairs appear solid from a distance but reveal their permeable nature up close, allowing you to see through them, around them, and into spaces they create. They exist in strange territory between presence and absence, like memories made tangible that question the very nature of traditional furniture function.

This collection explores what happens when objects lose their original purpose but somehow endure, transforming nets that once held things together into something that questions functional boundaries. The chairs challenge conventional seating expectations by creating pieces that exist both physically and conceptually, offering a unique perspective on how furniture can embody abstract concepts while remaining functionally relevant.

What we like

• Unique conceptual approach creates a truly distinctive seating experience.

• Permeable design allows light to create dynamic shadow patterns in spaces.

What we dislike

• Unconventional materials may not provide traditional seating comfort expectations.

• Artistic concept may prioritize form over practical everyday functionality.

The Future of Adaptive Seating

These seven innovative seating solutions demonstrate how contemporary designers are reimagining the fundamental relationship between furniture and daily life. Each piece offers a unique approach to versatility, whether through social interaction, dynamic color, anatomical inspiration, architectural heritage, sculptural beauty, playful modularity, or conceptual exploration.

The best versatile seating solutions for modern living transcend traditional boundaries, offering functionality that adapts to our changing needs while adding aesthetic and emotional value to our spaces. These designs prove that chairs can be simultaneously practical tools, artistic statements, and catalysts for human connection, making them essential components of thoughtfully designed modern homes.

The post 7 Best Versatile Seating Solutions That Transform How We Live & Sit first appeared on Yanko Design.

A Rectangular Bladeless Fan? This Design Breaks All the Rules

You know how some designs just make you stop scrolling? That’s exactly what happened when I came across this bladeless fan by Foshan Perfect Industrial Design. It’s not your typical circular fan that we’ve all gotten used to seeing since Dyson popularized the concept. This one’s rocking a square base, and honestly, it’s kind of genius.

Let me explain why this caught my attention. We’ve been conditioned to think that fans, bladeless or not, should be round. It makes sense, right? Air flows in circular patterns, so circular fans seem like the natural choice. But here’s where this design gets interesting. The team behind this fan decided to challenge that assumption and built their concept around a square-based design language. And it’s not just about being different for the sake of standing out.

Designer: Foshan Perfect Industrial Design

The real innovation here is what they’re calling 5D air circulation. Now, I’ll admit that sounds like marketing speak at first, but stick with me. Traditional bladeless fans work by hiding a propeller in the base that sucks air in and pushes it through a ring-shaped opening. The expelled air creates what’s called negative pressure, which pulls even more surrounding air through the ring, multiplying the airflow by up to 15 times.

This square design takes that concept and apparently amplifies it with a focused air duct system. Instead of just sending air in one general direction like circular fans tend to do, this focused duct system accelerates and directs the airflow more precisely. Think of it like the difference between a garden hose with a regular nozzle versus one with a spray gun attachment. Same water source, but way more control and power.

What I find particularly clever about the square form factor is how it fits into modern living spaces. Most of our furniture, shelves, and room layouts are based on right angles and straight lines. A square-based fan just sits more naturally on a desk, side table, or shelf without that awkward “where do I put this round thing” moment we’ve all experienced. It’s one of those design decisions that seems obvious once you see it, but took real creative thinking to actually execute.

The bladeless fan category itself has come a long way since it first hit the market. These devices are safer than traditional fans because there are no exposed blades that curious kids or pets can stick their fingers into. They’re also typically quieter and more energy-efficient. But they’ve mostly followed the same aesthetic playbook, which is why seeing a square interpretation feels refreshing.

This design won recognition from the MUSE Design Awards, which celebrates innovative product design across categories. And it’s not hard to see why. It takes an established product category and reimagines it in a way that’s both functional and aesthetically interesting. The square form doesn’t just look different, it potentially offers better spatial efficiency and air direction control. I think what makes this design work is that it doesn’t sacrifice function for form. The square base isn’t just a stylistic choice; it’s integrated with the technical improvements like that focused air duct system. That’s the sweet spot in product design, where aesthetics and engineering work together rather than competing for attention.

For anyone who’s into tech, design, or just appreciating when everyday objects get thoughtfully reimagined, this fan is worth a second look. It’s a reminder that even in mature product categories, there’s still room for innovation when designers are willing to question the assumptions we’ve all been making. Sometimes the best ideas come from asking the simplest questions, like “does a fan really need to be round?” Whether this square bladeless fan becomes the new standard or remains a cool design experiment, it’s already succeeded in making us think differently about an appliance we barely notice. And that’s kind of the whole point of good design, isn’t it?

The post A Rectangular Bladeless Fan? This Design Breaks All the Rules first appeared on Yanko Design.

This Tiny 1TB SanDisk Drive Solved My Biggest MacBook Storage Problem

Imagine doubling, or even quadrupling, your laptop’s storage without opening the chassis, voiding a warranty, or so much as busting out a screwdriver. That’s the promise of SanDisk’s Extreme Fit USB-C. Plug it in, and it all but disappears, silently transforming your laptop, tablet, or car into a storage powerhouse. For anyone who’s hit the dreaded “disk full” warning, this tiny drive is a compelling solution, a simple fix for the sin of buying a laptop with too little built-in storage. It’s the kind of gadget that feels like it was designed out of pure necessity in an era of soldered-down SSDs.

The appeal is almost entirely in the name: “Fit.” This new USB-C model continues the legacy of its predecessors by being so comically small that once you plug it in, you can genuinely forget it’s there. The entire proposition hinges on its physical footprint, or lack thereof. You can slide a laptop into a tight sleeve without the drive catching or creating a pressure point on the screen. It turns the USB-C port from a temporary data gateway into a semi-permanent expansion slot. This is a fairly clear admission that sometimes, cloud storage isn’t the answer, and a dangling external SSD is just another piece of gear to carry and potentially break.

Designer: SanDisk