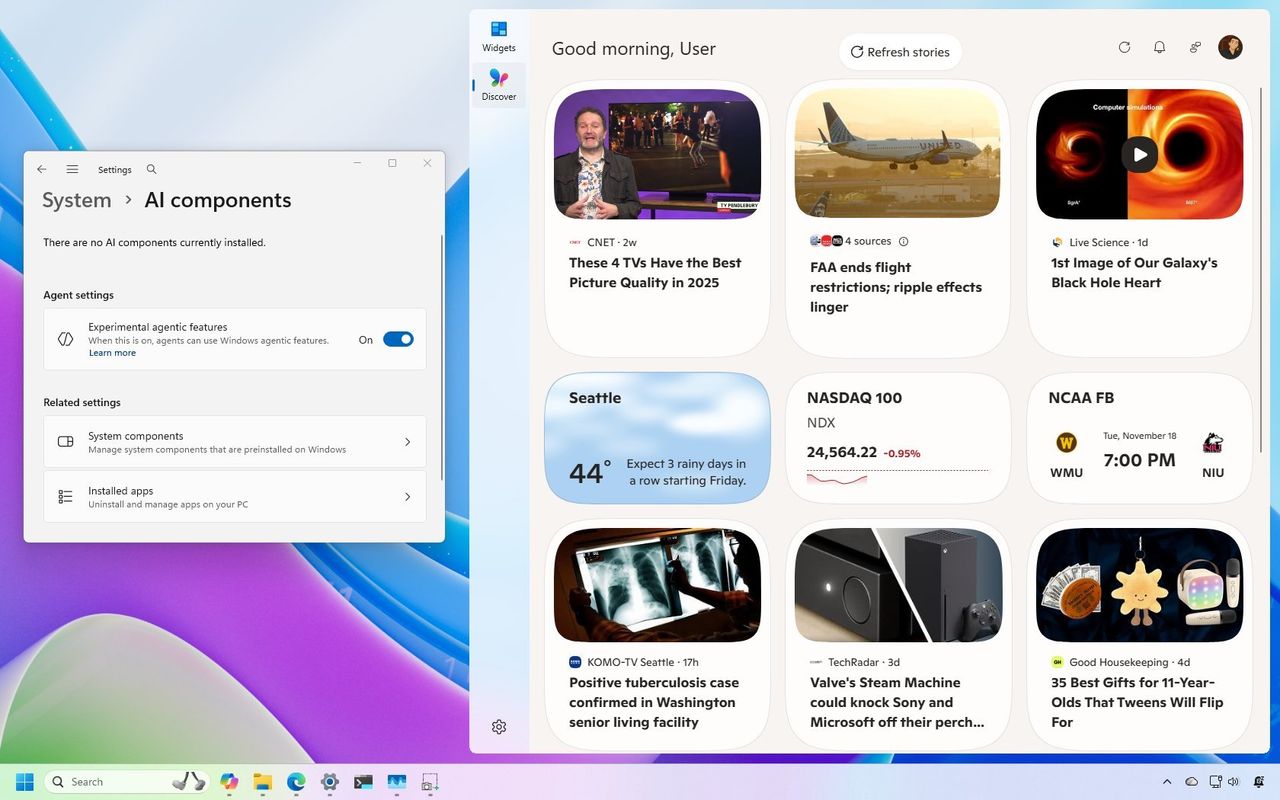

Windows 11 23H2 update KB5068865 brings quality improvements. Download Link.

![]()

![]()

Windows 11 first features for November 2025

Windows 11 Action Center calendar

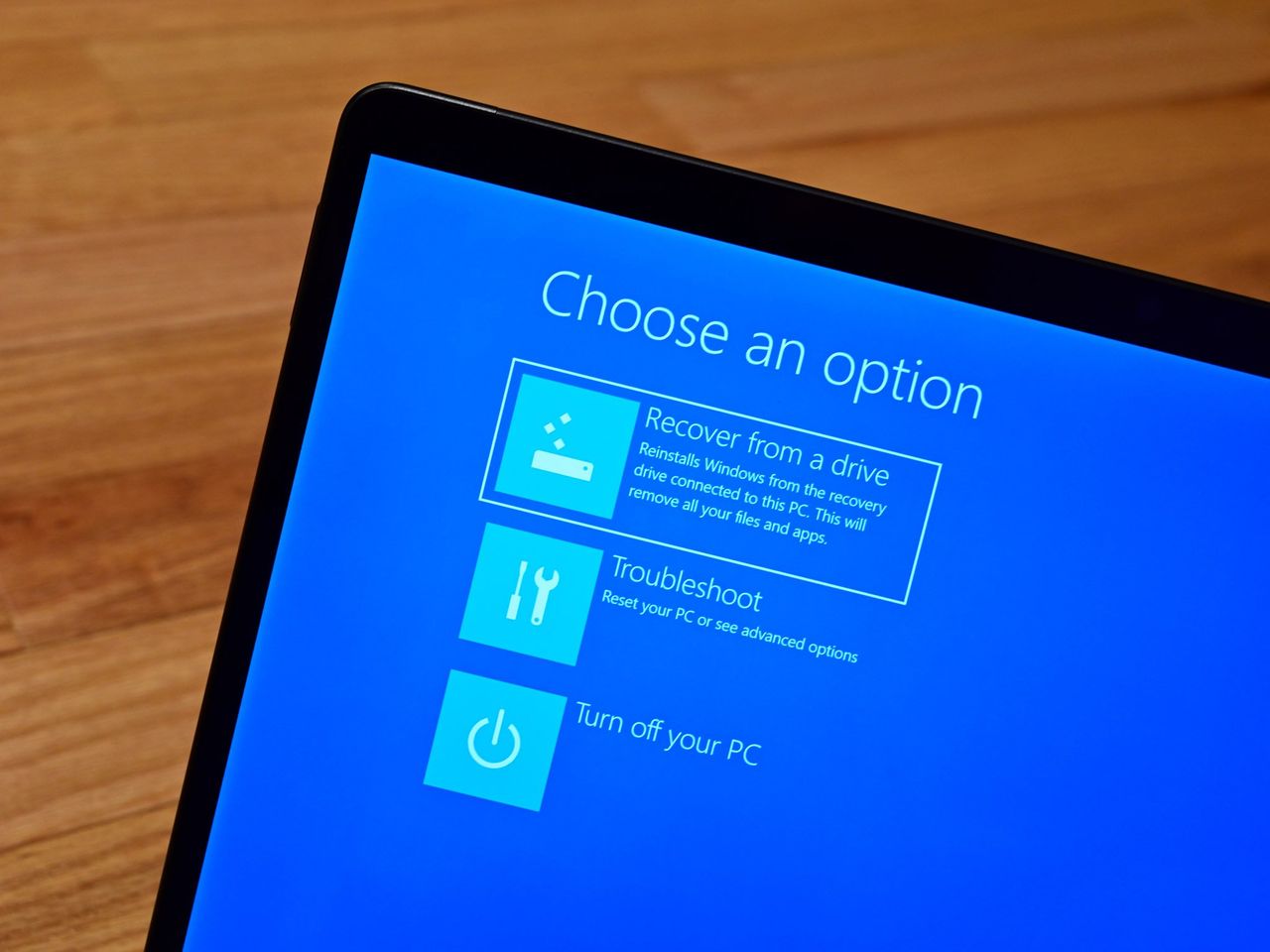

Windows 11 Recovery Drive

Microsoft logo on an iphone with a BSOD in the background

Windows 11

Windows 11 Start Logo

Surface Pro X SSD and SIM

Dell XPS 14 (9440) for 2024

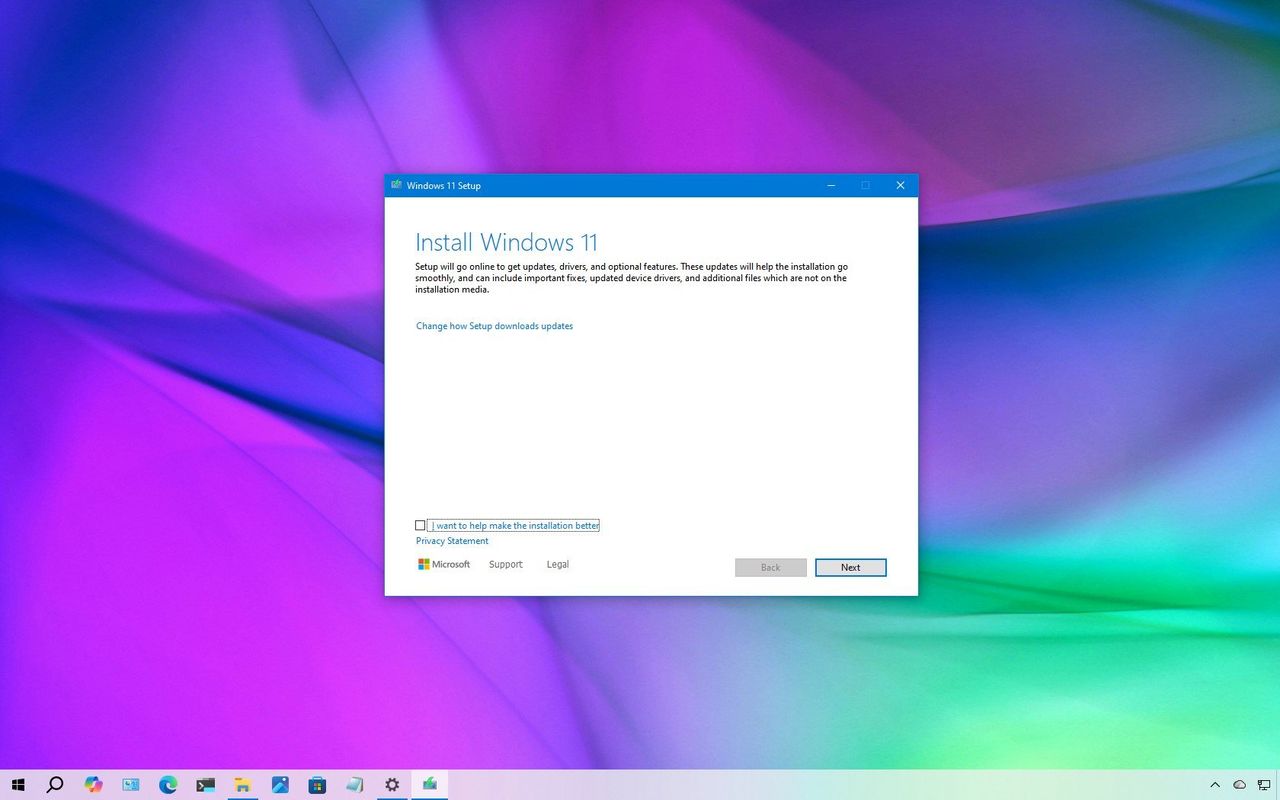

Windows 10 upgrade to Windows 11

Windows 11 Taskbar

Windows 11

En novembre 2024, je vous parlais d’un crack Windows vieux de 17 ans qui fonctionnait encore. Et là, on est un an plus tard, et j’apprends que Microsoft l’a tué.

Mais c’est quoi ce bordel ??

En effet, selon plusieurs médias, Microsoft a bloqué

KMS38

, la méthode d’activation offline fournie par Massgrave. Le Patch Tuesday de novembre (KB5068861 pour Windows 11 24H2/25H2) a donc intégré ces changements apparus dans le build 26100.7019 qui ont déprécié gatherosstate.exe, l’outil que les entreprises utilisaient pour migrer leurs activations KMS lors des mises à jour. Mais cela permettait aux pirates de tricher avec la période d’activation KMS et de la prolonger jusqu’au 19 janvier 2038. Ah les brigands ! lol

Cette date, du 19/01/2038 à 03h 14m 07 UTC précisément, c’est la limite du timestamp Unix 32-bit, le fameux bug Y2K38 ! En gros, KMS38 ne crackait pas vraiment Windows mais repoussait le moment fatidique où une activation serait nécessaire… Bon et alors ? Est ce que c’est une nouvelle victoire de Microsoft contre le piratage ?

Nop, que dalle.

Car HWID et TSforge fonctionnent toujours pour activer Windows dans le dos de Microsoft. Massgrave a même sorti le 11 novembre dernier sa version 3.8 de MAS (Microsoft Activation Scripts) baptisée “R.I.P. KMS38”.

Alors c’est tout pareil ? Non, pas vraiment car KMS38 fonctionnait offline, ce qui permettait d’activer Windows sans jamais contacter Microsoft. Et malheureusement HWID et TSforge fonctionnent uniquement online. Ils nécessitent donc une connexion internet pour stocker votre licence sur les serveurs Microsoft.

Cela veut dire qu’avant, avec KMS38, vous pouviez activer Windows en mode avion, vous déconnectiez la machine du réseau, vous lanciez le script, et hop, c’était activé jusqu’en 2038 et Microsoft ne savait même pas que vous existiez ! Et aucun Hardware ID ni de télémétrie n’étaient envoyés !

Alors que maintenant, même pour pirater Windows, vous devez demander aux serveurs de Microsoft de vous accepter. Car HWID crée une licence numérique permanente liée à votre matériel et cette licence est stockée chez Microsoft. Vous devez donc vous connecter initialement à leurs serveurs pour l’activer et à chaque réinstallation, vous devez obligatoirement vous reconnecter.

Bref, votre Hardware ID et votre config matérielle sont donc enregistrés dans la base de données de Microsoft. Et pour TSforge, c’est pareil. Connexion obligatoire sur un serveur Microsoft !

Voilà, donc en gros, pour pirater Windows, il faut maintenant se déclarer à Microsoft. Les criminels que vous êtes esquivent ainsi les 145 euros de la licence, mais donnent leur Hardware ID en échange d’un Windows activé et d’une dépendance permanente aux serveurs de Redmond.

Voilà donc comment Microsoft a choisi délibérément de casser un outil utilisé par ses propres clients pour continuer à collecter de la data, même quand l’utilisateur est un “pirate”…

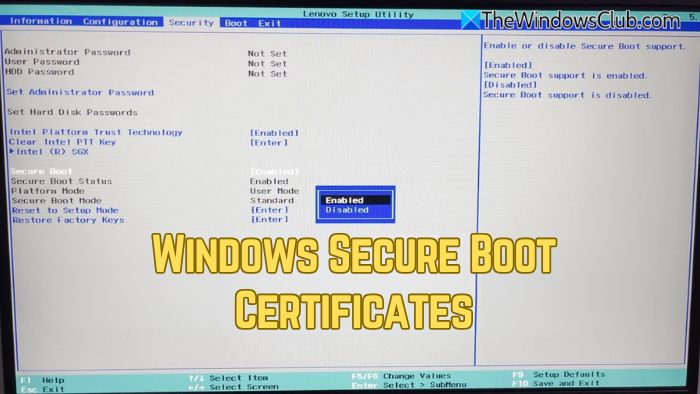

Microsoft has issued an advisory alerting Windows users and IT admins that older Secure Boot certificates introduced in 2011 will begin to expire in June 2026. These Secure Boot certificates maintain a trust chain that verifies a device’s firmware and boot process. As a result, the expiration of older certificates can lead to issues such […]

Microsoft has issued an advisory alerting Windows users and IT admins that older Secure Boot certificates introduced in 2011 will begin to expire in June 2026. These Secure Boot certificates maintain a trust chain that verifies a device’s firmware and boot process. As a result, the expiration of older certificates can lead to issues such […]

The post Windows Secure Boot Certificates to expire in 2026 appeared first on TheWindowsClub News.