— Article en partenariat avec Surfshark —

Woaw, écrire un article sur les scams utilisés par les VPN en 2024, en partenariat avec une boite VPN ? Et ouais, on n’a peur de rien ici. Ni de ma part, ni de celle de Surfshark VPN qui n’est pas le dernier à mettre les pieds dans l’assiette. Pour preuve, les nombreux articles sur leur site dans lesquels ils se comparent de manière frontale aux autres acteurs du milieu. Ou leurs campagnes de guérilla marketing … genre payer un gars pour faire ses besoins devant le public afin d’attirer l’attention sur le respect de la vie privée.

Si vous vous demandiez pourquoi la mascotte du service est un requin, vous savez : ça mord. Pour en revenir aux arnaques les plus fréquentes, elles touchent plusieurs aspects qui vont du mensonge sur le service proposé, aux frais cachés en passant par le non-respect de la confidentialité. On va détailler un peu tout ça.

Les abonnements à vie

Un grand classique (pas uniquement des VPN d’ailleurs). On vous propose de payer un prix fixe et ensuite vous êtes tranquille. Prix qui s’avère souvent très intéressant, mais pas pour autant négligeable puisqu’il est censé vous couvrir à vie. Sauf qu’un VPN ce n’est pas la même chose qu’un logiciel que vous allez télécharger et qui sera installé en local sur votre machine. Au pire si l’abonnement à vie disparait, et ses mises à jour avec, vous pouvez encore utiliser l’outil tel quel.

Pour le VPN c’est très différent puisqu’il ne pourra plus accéder aux serveurs & co. À votre avis, que se passera-t-il le jour ou votre VPN « à vie » doit payer plus cher en frais d’utilisation/maintenance qu’il ne rentre d’argent venant de nouveaux clients ? Pouf, un coup de baguette magique et il disparaitra. Retenez que « abonnement à vie » veut dire « abonnement de la durée de vie du service » … qui peut s’arrêter n’importe quand.

Trop d’infos perso

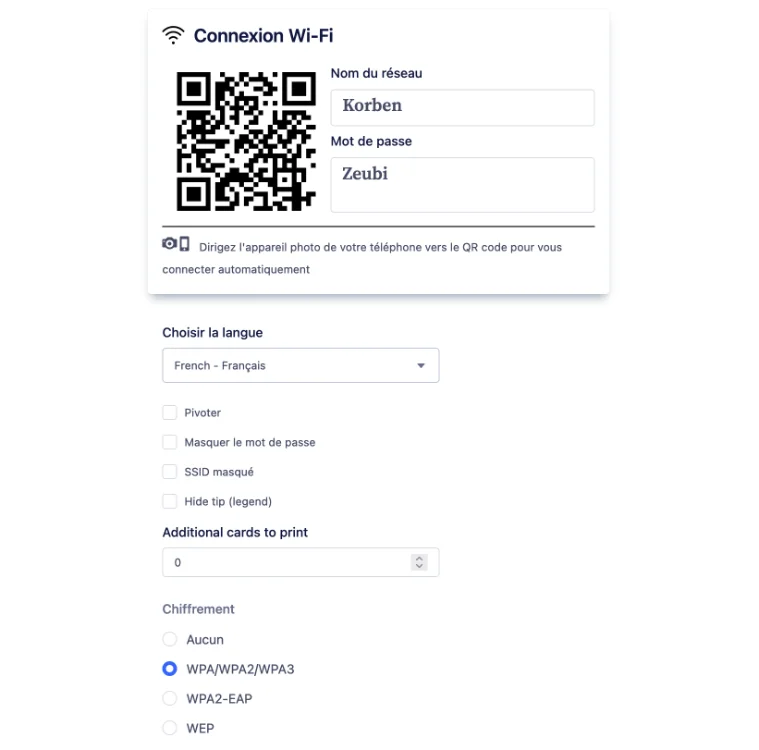

Un VPN qui vous demande trop d’informations personnelles devrait vous alerter. S’il est légitime de devoir fournir certaines infos (adresse mail, etc.) d’autres sont complètement inutiles. Par exemple votre adresse physique ou votre numéro de téléphone n’ont pas à vous être demandé. Dans le cas de vos informations bancaires … difficile de ne pas les récupérer pour eux puisque vous devez bien payer à un moment.

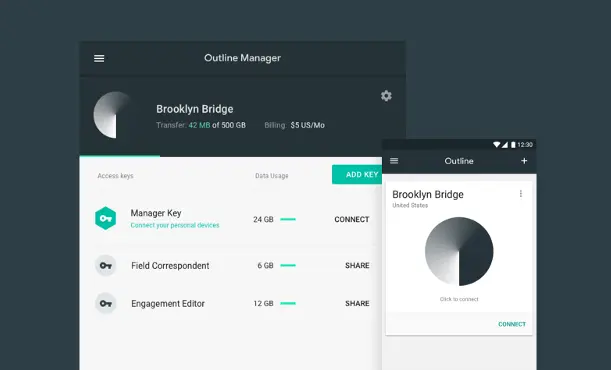

Heureusement, une option de paiement par cryptomonnaie (que Surfshark propose) est le plus souvent présente, ce qui vous permet d’avoir une couche de sécurité supplémentaire. Le VPN ne peut alors pas lier directement votre abonnement à un nom ou des coordonées bancaires.

Récupérer vos données peut aussi être un signe que le VPN marchande vos infos avec des tiers (genre data brokers). C’est quasi 100% du temps le cas avec les VPN gratuits, mais ne pensez pas que payer un abonnement vous en prémunit. D’où l’intérêt d’opter pour un service qui est audité régulièrement par des organismes indépendants. Là encore Surfshark n’a jamais été pris en défaut concernant sa politique de non-conservation des logs.

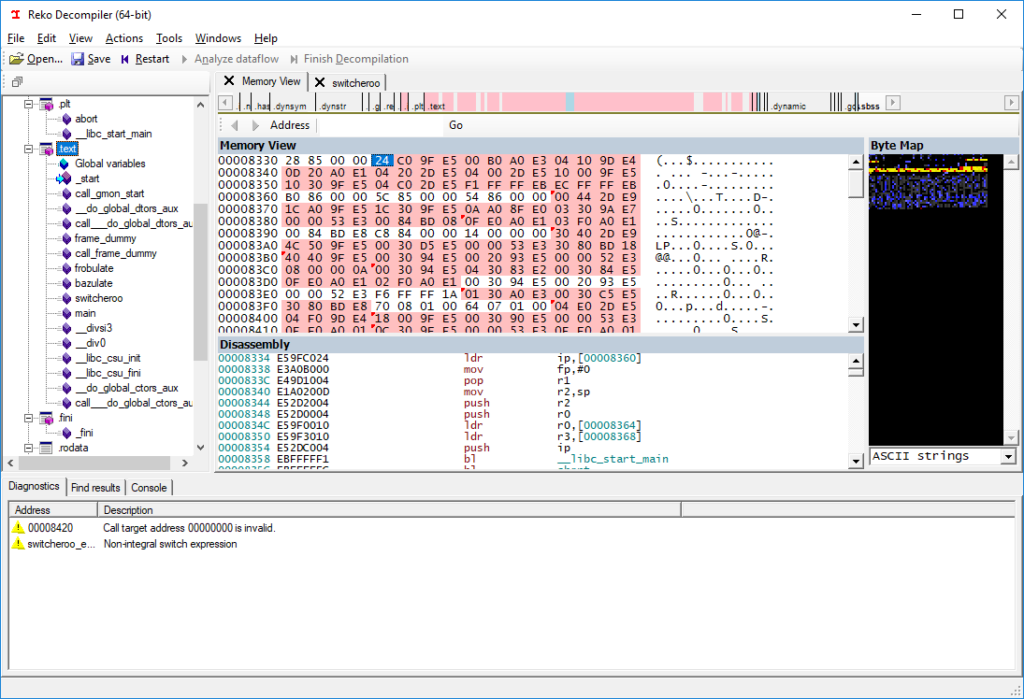

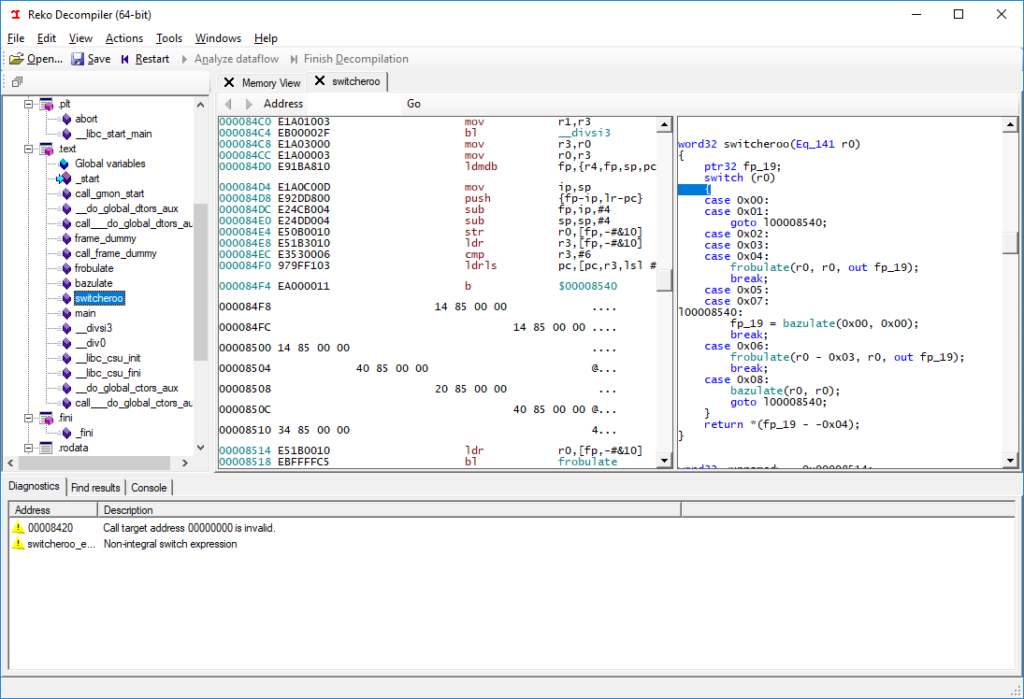

Malwares & Co

Il arrive que le service VPN qui vous est proposé ne soit pas aussi sain qu’il y parait. Et qu’en téléchargeant l’outil, vous preniez avec lui un malware ou autre cochonnerie. Si vous pensez que cela ne doit concerner qu’un petit nombre d’applications, vous vous trompez. Une étude de CSIROscope (datée de 2017) montrait que sur presque 300 applis de VPN gratuits sur Android, prêt de 40% étaient contaminées.

On a aussi le cas de la revente de comptes ou les faux VPN qui copient au plus proche des applications légitimes afin de leurrer les internautes. Dans les 2 cas, l’objectif est de récupérer vos données, voire vos coordonnées bancaires. Idem pour les VPN censés chiffrer vos données alors qu’elles sont surveillées et enregistrées en clair sur leurs serveurs.

Je passe sur les fraudes habituelles que l’on rencontre dans d’autres domaines : paiement sans recevoir le service, frais cachés, prix de l’abonnement qui varie, retrait automatique sur votre compte, faux témoignages sur les plateformes d’avis, remboursement qui ne se fait jamais, etc. Vous l’avez compris, les arnaques sont nombreuses.

Alors, comment faire pour s’en protéger ?

Déjà, renseignez-vous un peu partout avant de passer à l’action, voyez ce que les gens en disent dans les stores d’applis, sur des plateformes comme Trustpilot & Co. Cherchez à savoir si le VPN a connu des failles de sécu ou des critiques par le passé, etc. Ensuite, ne prenez votre abonnement que depuis le site officiel et vérifiez bien que l’URL est la bonne (sans typos, etc.).

Si vous passez par Google, faites attention à ne pas cliquer par habitude sur le 1er lien (qui pourrait être une annonce renvoyant vers un site tiers ou du phishing). Ayez des outils de sécu à jour (antivirus & Co), cela pourrait vous éviter de télécharger un fichier infecté. Et réfléchissez à 2 fois si l’offre vous parait trop alléchante.

Avec Surfshark VPN, vous pouvez y aller les yeux fermés, ils ont toutes les assurances nécessaires. Existe depuis des années, des centaines d’avis un peu partout sur le web, un système d’abonnement simple, audité plusieurs fois par des boites comme Deloitte, etc. C’est d’ailleurs pour cela que je vous le recommande depuis longtemps. Vous pouvez aussi profiter du paiement en crypto (pour la raison citée plus haut).

À l’heure où j’écris ces lignes, vous pouvez bénéficier d’une offre à 87€ TTC pour 27 mois d’utilisation, soit moins de 3.25€/mois. Ce qui comprend non seulement le VPN, mais aussi les différents outils de sécurité comme l’antivirus Surfshark, la création d’identités alternatives, les alertes, un moteur de recherche privé ou encore le surf sans publicités ni traqueurs.