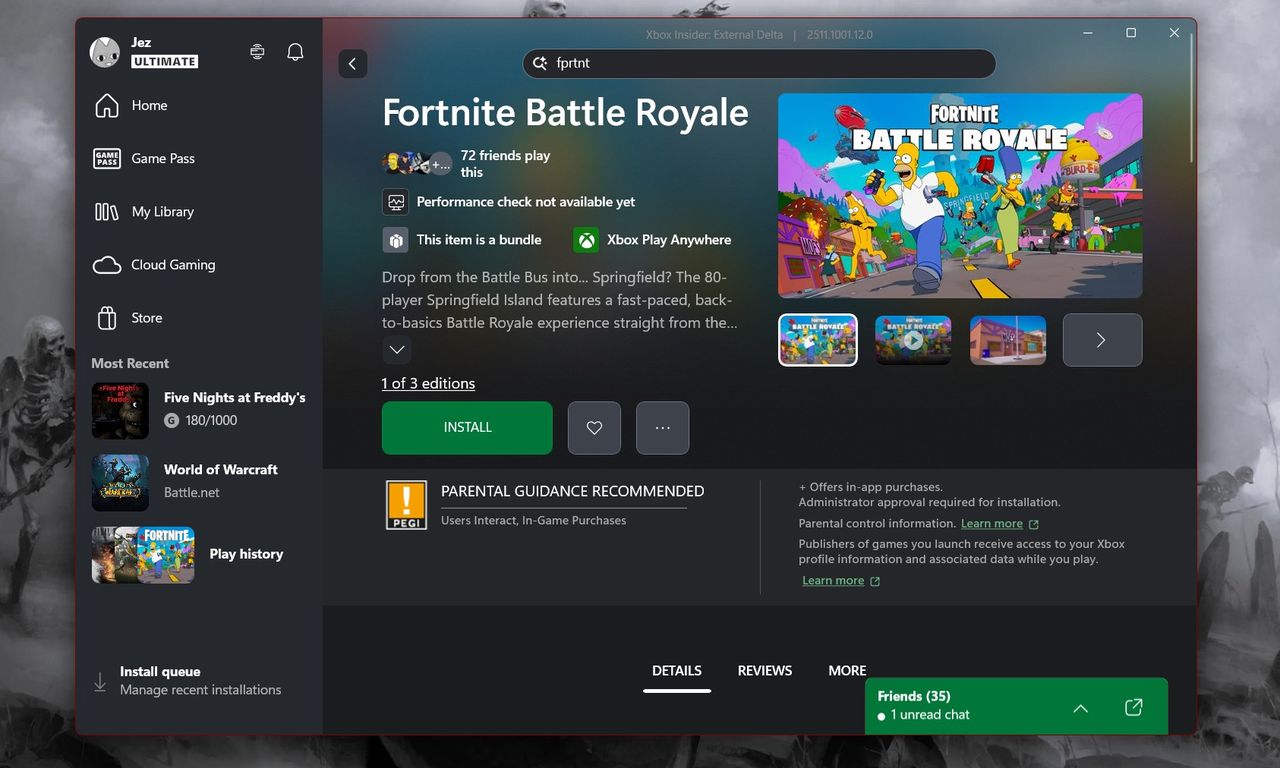

Fortnite for Xbox PC and Xbox Ally devices is currently broken for many — but a fix is on the way

Fortnite PC

![]()

Fortnite PC

![]()

DOOM: The Dark Ages Ripatorium 2.0 image

![]()

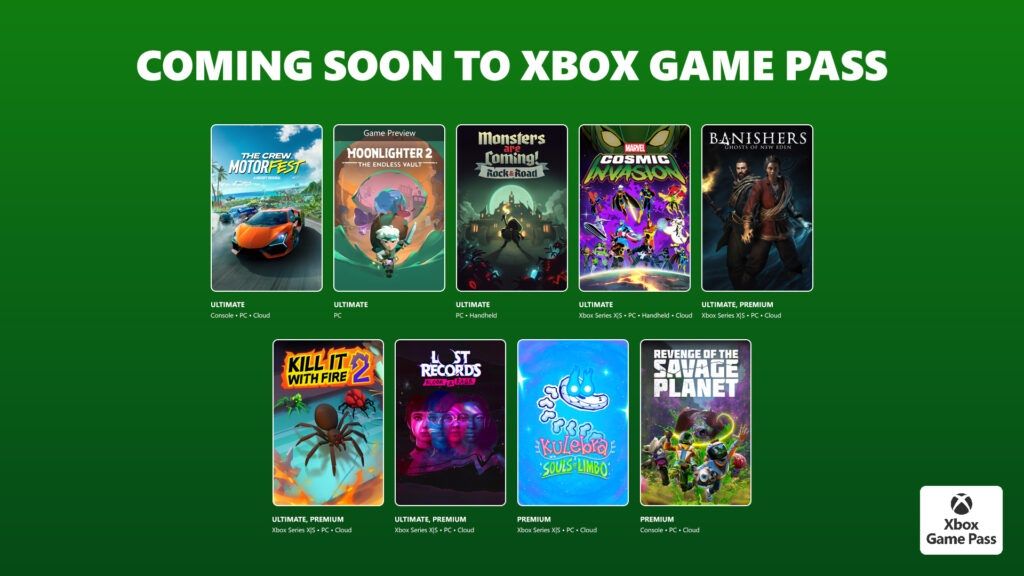

Text reading "Coming soon to Xbox Game Pass" above banners of games including Marvel Cosmic Invasion

![]()

STALKER 2

![]()

Demonschool key art with text reading "New games on Xbox" in the upper-right corner

![]()

Verso and Maelle from Clair Obscur: Expedition 33.

![]()

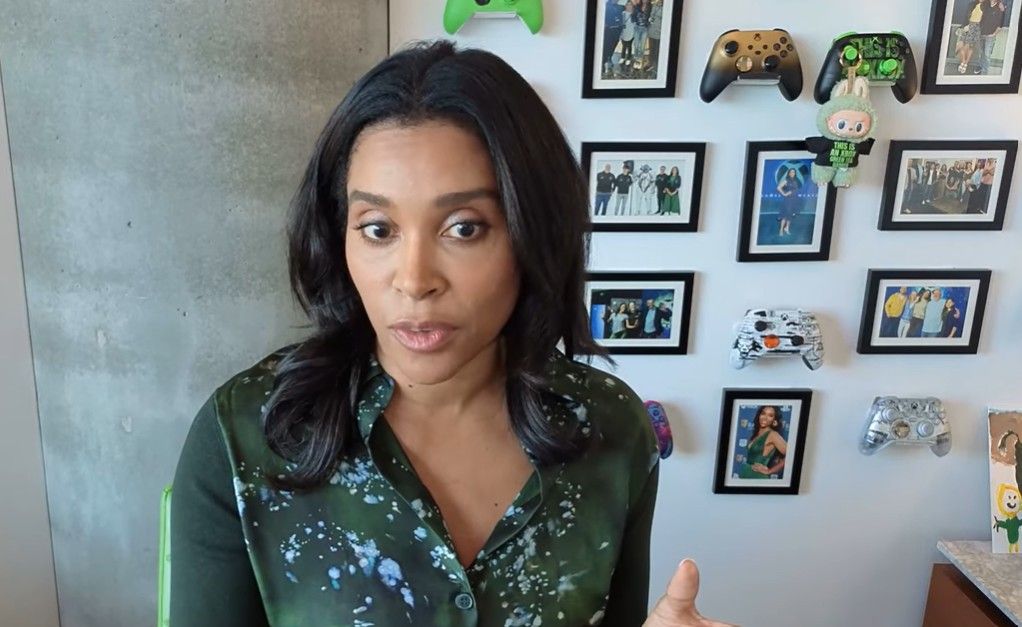

Sarah Bond

![]()

Xbox Partner Preview

![]()

Xbox Ally and Xbox Ally X

![]()

L’expert en sécurité Lander, a passé des semaines à cracker le format .lin de Splinter Cell sur la Xbox originale. C’est un format de fichier qui est resté mystérieux pendant deux décennies et c’est pas parce qu’il était ultra-sécurisé ou chiffré de fou.

Non, c’est juste parce qu’il était optimisé pour du matos obsolète !

En effet, les fichiers .lin, c’est le format utilisé par la version Xbox de Splinter Cell pour stocker tous les assets du jeu. Ce sont des archives compressées en zlib contenant des packages Unreal Engine 2, sauf que contrairement aux formats classiques que vous pouvez ouvrir tranquille avec n’importe quel outil d’extraction, ceux-là résistaient à tout depuis +20 ans. Hé oui, durant toutes ces années, la communauté modding essayait de les décoder mais sans succès…

On pensait que le problème venait du chiffrement mais en fait, pas du tout ! Le problème c’est que ce format était juste conçu d’une manière totalement inadaptée aux outils modernes. C’est ce que Lander appelle dans son article un “non-seekable format with lazy loading and interleaved exports”. En gros, vous pouviez pas juste pointer sur un offset et lire le fichier car tout était entrelacé, chargé à la demande, et optimisé pour la RAM limitée de la Xbox originale.

Du coup, impossible d’utiliser les extracteurs classiques d’archives UE2. La seule solution qu’il restait c’était donc de comprendre exactement comment le jeu chargeait ces fichiers en mémoire sur la console d’origine.

Lander a alors sorti l’artillerie lourde. D’abord l’émulateur xemu pour faire tourner la Xbox sur PC et ensuite il a posé des breakpoints mémoire pour capturer le moment exact où le jeu charge un fichier .lin.

![]()

Il a ensuite sorti IDA Pro pour analyser le code assemblé du jeu et quand l’analyse statique suffisait plus, il a patché directement le binaire du jeu pour forcer certains comportements…

Et bien sûr, pour notre plus grand plaisir, il documente tout ça dans un article avec des captures d’écran d’IDA Pro et des explications sur les structures de données. Bref, c’est du bon gros reverse engineering pur et dur, à l’ancienne, avec hex editor et la patience d’un moine bouddhiste.

Lander a ainsi réussi à extraire une partie du contenu tels que les textures, certains fichiers système, des données sur les niveaux du jeu, mais surtout, il a documenté la structure complète du format. Et ça, c’est peut-être plus important que l’extraction elle-même, parce que dans 10 ans, quand un autre passionné voudra bosser sur la préservation de Splinter Cell Xbox, il aura la doc. Il comprendra pourquoi ce format était comme ça, comment ça fonctionnait, quelles étaient les contraintes hardware de l’époque et j’en passe…

![]()

Voilà, une fois encore la préservation du jeu vidéo, c’est pas juste télécharger des ROMs mais c’est aussi comprendre les architectures, documenter les formats propriétaires, et reverse engineerer le code avant que ce ne soit trop tard !

![]()

TwoFace est un outil développé par Synacktiv qui permet de créer des binaires Linux ayant 2 comportements bien distincts. Un comportement parfaitement inoffensif qui s’active dans 99% des cas et un comportement malveillant qui ne se déclenche que sur une machine ciblée spécifiquement pour l’occasion.

Comme ça, votre sandbox verra toujours la version “propre” parce qu’elle n’aura pas le bon UUID de partition.

D’après la doc de Synacktiv, voici comment ça fonctionne : Vous avez deux binaires en fait… Y’en a un qui est inoffensif et un autre malveillant. TwoFace les fusionne alors en un seul exécutable. Ainsi, au moment du build, le binaire malveillant est chiffré avec une clé dérivée depuis l’UUID des partitions disque de la machine cible. Cet UUID est unique, difficile à deviner, et stable dans le temps ce qui est parfait pour identifier une machine spécifique.

Ensuite au lancement, quand le binaire s’exécute, il extrait l’UUID du disque de la machine. Pour ce faire, il utilise HKDF (Hash-based Key Derivation Function) pour générer une clé de déchiffrement depuis cet UUID et tente de déchiffrer le binaire malveillant caché. Si le déchiffrement réussit (parce que l’UUID match), il exécute le binaire malveillant. Par contre, si ça échoue (parce que l’UUID ne correspond pas), il exécute le binaire inoffensif.

Le projet est écrit en Rust et c’est open source ! Et c’est une belle démo (PoC) d’un problème que tous ceux qui font de l’analyse de binaires ont. En effet, d’ordinaire, pour révéler le vrai comportement d’un malware on l’exécute dans une sandbox et on peut ainsi observer en toute sécurité ce qu’il fait, les fichiers qu’il crées, les connexions réseau qu’il établit etc…

Mais avec TwoFace ça casse cette façon de faire. Et c’est pareil pour les antivirus qui verront toujours la version inoffensive tant que l’UUID ne correspond pas.

Techniquement, TwoFace utilise memfd_create() pour exécuter le binaire déchiffré en mémoire, sans toucher au disque, ce qui veut dire zéro trace sur le système de fichiers. Le binaire malveillant apparaît directement en RAM, s’exécute, puis disparaît. Et si vous utilisez io_uring pour l’écriture mémoire, il n’y a même pas de trace syscall visible via strace.

Et ça, c’est la version basique car le document de Synacktiv mentionne également d’autres techniques avancées possibles comme du déchiffrement dynamique page par page du binaire ELF, des mécanismes anti-debugging, des chained loaders multi-niveaux…etc…

Le parallèle avec la backdoor XZ Utils backdoor est très instructif car celle-ci a failli compromettre des millions de serveurs Linux parce qu’un seul mainteneur a poussé du code malveillant dans une lib compressée. Elle a alors été découverte parce qu’un dev a remarqué un ralentissement SSH bizarre et a creusé… Et TwoFace montre qu’on peut faire encore pire sans toucher à la supply chain.

Pas besoin de corrompre un mainteneur de projet, de pousser un commit suspect chez Github. Là suffit d’écrire du code parfaitement propre, de le compilez avec TwoFace pour une machine spécifique, et de le déployez. Le code source sera alors auditable ainsi que le binaire mais l’audit ne révèlera rien parce qu’il se fera dans un environnement qui n’aura pas le bon UUID.

Après, techniquement, une défense existe. Vous pouvez par exemple détecter les appels à memfd_create(), monitorer les exécutions en mémoire, tracer les déchiffrements crypto à la volée…etc., mais ça demande du monitoring profond, avec un coût performance non-négligeable. Et ça suppose aussi que vous savez ce que vous cherchez…

Bref, si ça vous intéresse, c’est dispo sur GitHub !

![]()

Sledding Game, Aphelion, and Darkwood 2 screenshots from the ID@Xbox Fall 2025 Showcase event.

![]()

Satya Nadella, Microsoft CEO

![]()

Xbox Series X

![]()

Xbox Game Pass display at Gamescom

![]()

Xbox Logo

![]()

Master Chief in Halo: Campaign Evolved

![]()

Xbox Play Anywhere on an Xbox Ally

![]()

Xbox devices

![]()